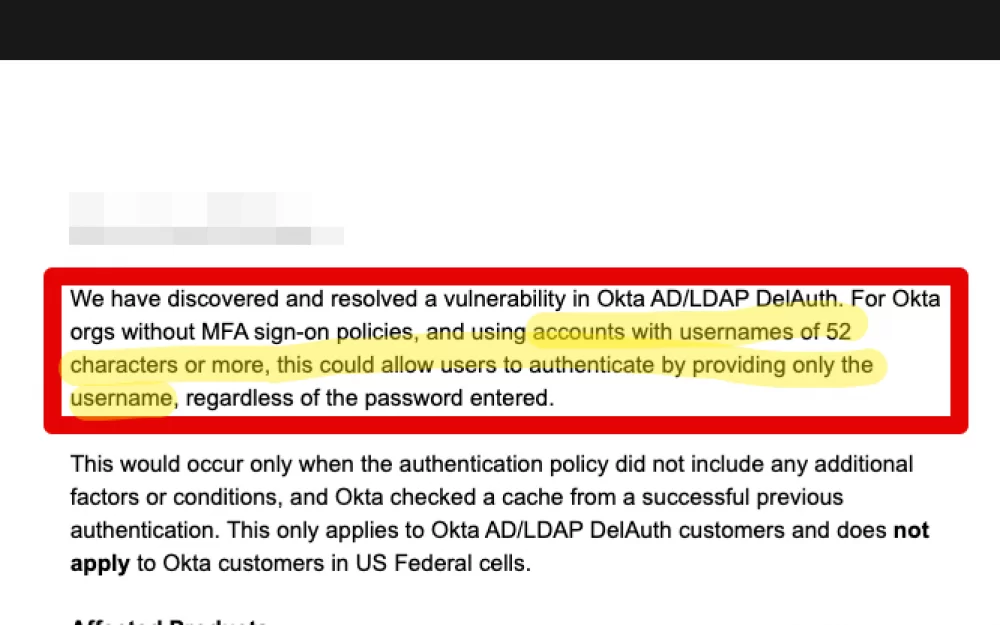

Ошибка входа в учётку Okta позволяла обойти проверку пароля при вводе имени пользователя с более чем 52 символами

Ошибка входа в учётную запись Okta позволяла обойти проверку пароля при вводе имени пользователя с более чем 52 символами. В компании признали, что баг в течение трёх месяцев можно было использовать для доступа к учётным записям клиентов, у которых именами были очень длинными.

Okta пояснила, что при определённых обстоятельствах кто-то мог войти в систему, введя что угодно в качестве пароля, но только если имя пользователя учётной записи содержало более 52 символов. Другие требования для эксплуатации этой уязвимости включали проверку Okta кэша с предыдущего успешного входа и то, что политика аутентификации организации не добавляла дополнительных условий, таких как требование многофакторной аутентификации (MFA).

«30 октября 2024 года была обнаружена внутренняя уязвимость при генерации ключа кэша для AD/LDAP DelAuth. Алгоритм Bcrypt использовался для генерации ключа кэша, где мы хэшировали объединённую строку идентификатора пользователя + имени пользователя + пароля. При определённых условиях это может позволить пользователям проходить аутентификацию, предоставляя только имя пользователя с сохранённым ключом кэша предыдущей успешной аутентификации. Уязвимость может быть использована, если агент не работает и недоступен или если трафик высок. Это приведёт к тому, что DelAuth сначала попадёт в кэшр», — уточнили в Okta.

Согласно примечанию компании, уязвимость присутствовала с момента обновления 23 июля, пока не была устранена путём переключения криптографического алгоритма с Bcrypt на PBKDF2. После того, как уязвимость была обнаружена внутри компании, Okta не сразу отреагировала на запрос о дополнительных подробностях, но сообщила, что клиенты, чьи настройки соответствуют необходимым условиям, должны проверить системные журналы за три месяца. В компании по этому инциденту оповестили всех клиентов с именами пользователей более чем 52 символа.

Написать комментарий