Эксперты СайберОК помогли выявить уязвимость в Webmin UDP/10000: Loop DoS

Эксперты СайберОК – Александр Черненьков и Сергей Гордейчик – помогли выявить уязвимость в Webmin, которая могла быть использована для проведения атаки Loop DoS .

Webmin — популярная система управления серверами с более чем 1 000 000 установок по всему миру.

Webmin/Virtualmin используют обнаружение сервисов UDP, обычно работающее на порту UDP/10000. Эта служба отвечает на любой запрос UDP IP-адресом и портом, на котором доступна панель управления.

Такое поведение может использоваться для реализации атаки Loop DoS (CVE-2024-2169 и т. д.) путем отправки пакетов UDP с поддельным исходным ip-портом с использованием другого IP-адреса экземпляра Webmin, что может привести к бесконечному обмену трафиком между хостами, отказу в обслуживании (DOS) и/или злоупотреблению.

Об уязвимости

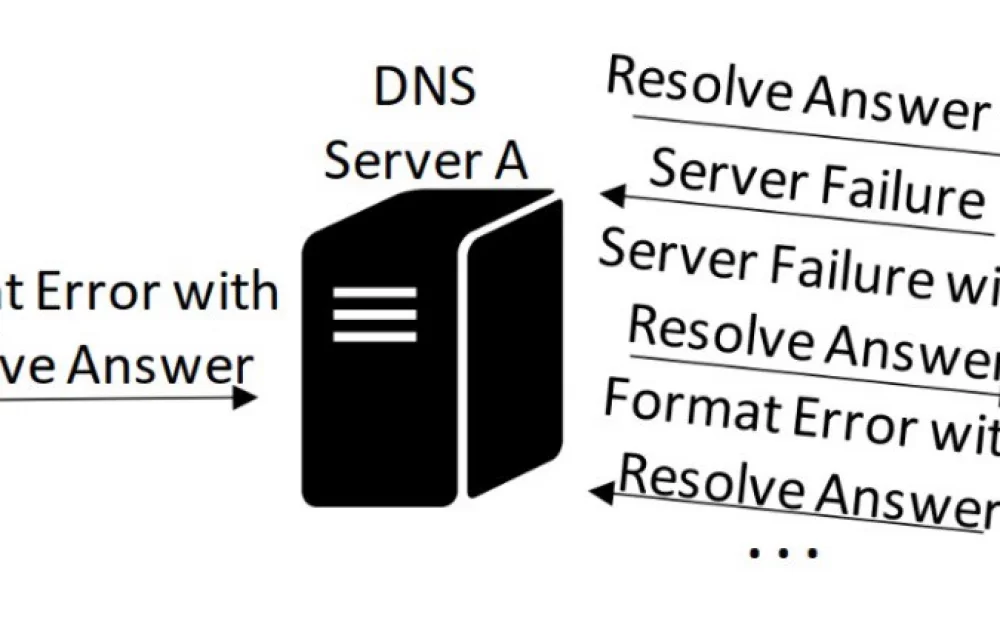

Loop DoS — это атака типа «отказ в обслуживании», нацеленная на протоколы прикладного уровня, использующие UDP для связи.

Первоначально циклические DoS-атаки на прикладном уровне были обнаружены исследователями CISPA ЙепенгомПаном, Анной Эшман и доктором Кристианом Россоу. Они подтвердили наличие уязвимостей в реализациях TFTP, DNS и NTP, а также в шести устаревших протоколах Daytime, Time, Active Users, Echo, Chargen и QOTD. Эти протоколы широко используются для обеспечения базовых функций в Интернете.

Циклические DoS-атаки прикладного уровня основаны на подмене IP-адреса и могут быть запущены с одного хоста, способного к подмене. “Например, злоумышленники могут вызвать цикл, включающий два неисправных TFTP-сервера, путем отправки одного сообщения об ошибке с подмененным IP-адресом. После этого уязвимые серверы продолжали бы отправлять друг другу сообщения об ошибках TFTP, создавая нагрузку на оба сервера и на любое сетевое соединение между ними”, - объясняет Россоу. “Обнаруженные нами циклы на уровне приложения отличаются от известных циклов на сетевом уровне. Следовательно, существующие проверки срока службы пакетов, используемые на сетевом уровне, не в состоянии прервать циклы на прикладном уровне.”

СКИПА зарегистрировала около 1500 уязвимых экземпляров Webmin в России и 80 000 по всему миру. Эксперты СайберОК, углубленно изучив поведение различных UDP-сервисов в интернете, обнаружили, что не только DNS, TFTP и NTP могут стать целью атаки. В настоящее время идет работа с вендорами уязвимых систем по устранению выявленных недочетов.

Рекомендации

1. Немедленно обновить Webmin до версии 2.202, Virtualmin до 7.20.2, которые устраняют эту проблему.

2. Обходной путь: заблокировать доступ к порту UDP/10000 из Интернета.

СайберОК благодарит команду Webmin и отдельно Jamie Cameron за быструю реакцию и устранение уязвимости.

Подробнее:

1. Webmin

2. Описание уязвимости

3. CVE-2024-2169

Сергей Гордейчик

генеральный директор CyberOK

Александр Черненьков

эксперт базы знаний CyberOK

Написать комментарий