Перезагрузка от Rezet: кибершпионская группировка снова атакует промышленные предприятия России

Аналитики Центра кибербезопасности компании F.A.C.C.T. зафиксировали в январе 2025 года массовые атаки кибершпионской группировки Rezet, также известной как Rare Wolf, на российские промышленные предприятия. Только за последнюю неделю января решение F.A.C.C.T. Managed XDR перехватило ряд вредоносных рассылок. Под видом приглашения на семинары по стандартизации оборонной продукции скрывались вредоносные файлы, открытие которых могло привести к заражению рабочих станций.

Rezet aka Rare Wolf – кибершпионская группа, активная с октября 2018 года. По данным исследователей, совершила около пятисот кибератак на российские, белорусские и украинские промышленные предприятия. Атакуют преимущественно с помощью фишинговых рассылок. В кампаниях 2021 и 2023 годов злоумышленники использовали для заражения устройств файл rezet.cmd, по которому исследователи и назвали группу.

В январе 2025 года вредоносные рассылки производились, например, от имени компании, которая специализируется на сопровождении контрактов предприятиями – исполнителями гособоронзаказа. Объектами атаки стали предприятия химической, пищевой и фармацевтической промышленности. Письма выглядели как приглашения руководителей и специалистов на семинары по стандартизации оборонной продукции.

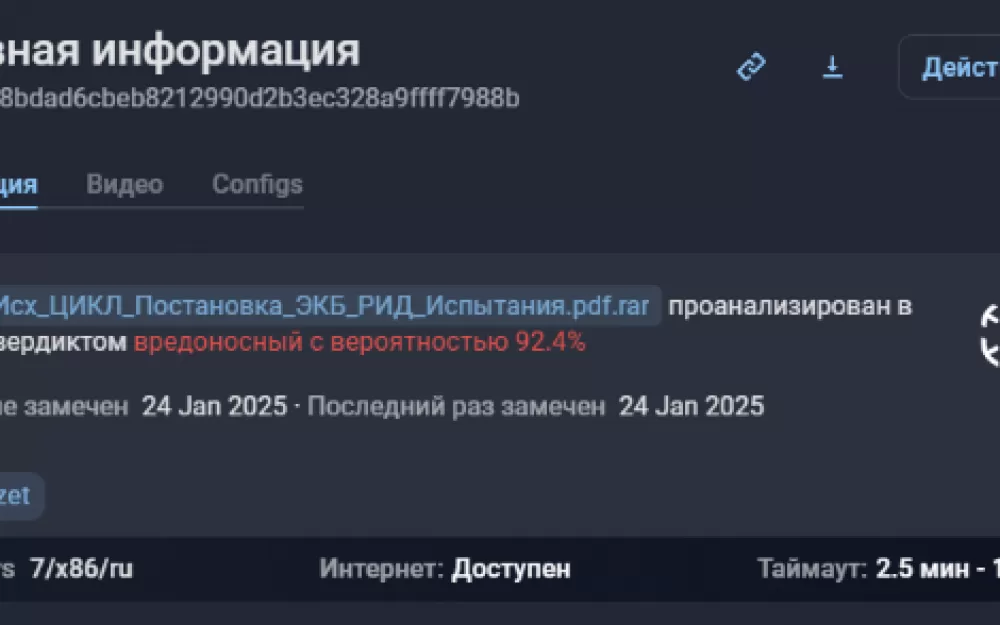

Rezet использовали технику заражения, схожую с прошлыми атаками. В первой рассылке внутри архива находился вредоносный файл, который содержал в себе файл-приманку в виде PDF-документа, а также полезную нагрузку. Пароль к архиву был указан в тексте письма. Такая техника применяется для обхода стандартных средств защиты. При запуске открывается PDF-документ для отвлечения внимания и происходит заражение системы.

Во второй и третьей рассылках, которые злоумышленники направили несколько дней спустя, в архиве находились уже два вредоносных файла, содержащие PDF-документ и полезную нагрузку. Открытие любого из них также приводит к заражению системы.

Автоматизированные отчёты системы F.A.C.C.T. Managed XDR доступны здесь и здесь.

Индикаторы компрометации

Файловые индикаторы:

· Исх_ЦИКЛ_Постановка_ЭКБ_РИД_Испытания.pdf.rar

SHA1: b588bdad6cbeb8212990d2b3ec328a9ffff7988b

SHA256: 4a27b632166a52a1c1f3a70a134c202169486ac706d1eef56e0a8781c04160b8

MD5: 30eba4a18c87a317eb77ec752e9f7811

· Исх_ЦИКЛ_Постановка_ЭКБ_РИД_Испытания.pdf.exe

· Исх_ЦИКЛ_Постановка_ЭКБ_РИД_Испытания.pdf.com[MR1]

SHA1: 031f6b1b3d9729debb708733145e36ef9bcfeaa5

SHA256: e0463b1e4b3505eb19b01b6488c21d07321fc613c6689cd89e699455917b4e9f

MD5: e9d9f50b311dd4bac0830630e4e37b91

· Исх_ЦИКЛ_Постановка_ЭКБ_РИД_Испытания.rar

SHA1: b2f0918e61566fba6a74dd47c905295e127dbf37

SHA256: 7ded76122630e43af98d969c9cad275d5eb8833217d045963cc073ff3a9b6a06

MD5: 4eee7666ed0fb3ec5df4974fc9ec24cb

· Исх_ЦИКЛ_Постановка_ЭКБ_РИД_Испытания.pdf.scr

SHA1: 33e53b833df09ddad64c239730db09669bcd2742

SHA256: 71d16168eabba0232afb45c6400e2d9578b7ccddb5f3da6a87ae0cbc8e25c03a

MD5: afda09d9ced2ef27c5281d5136039c6b

Сетевые индикаторы:

vniir[.]space

45[.]83[.]192[.]163

Отправители:

*@vniir[.]nl

Написать комментарий