Хакеры используют перехват Windows RID для создания скрытой учётной записи администратора

Северокорейская группировка хакеров использует технику перехвата главного контроллера идентификатора в Windows, чтобы заставить операционную систему обрабатывать учётные записи с низкими привилегиями как профиль с правами администратора.

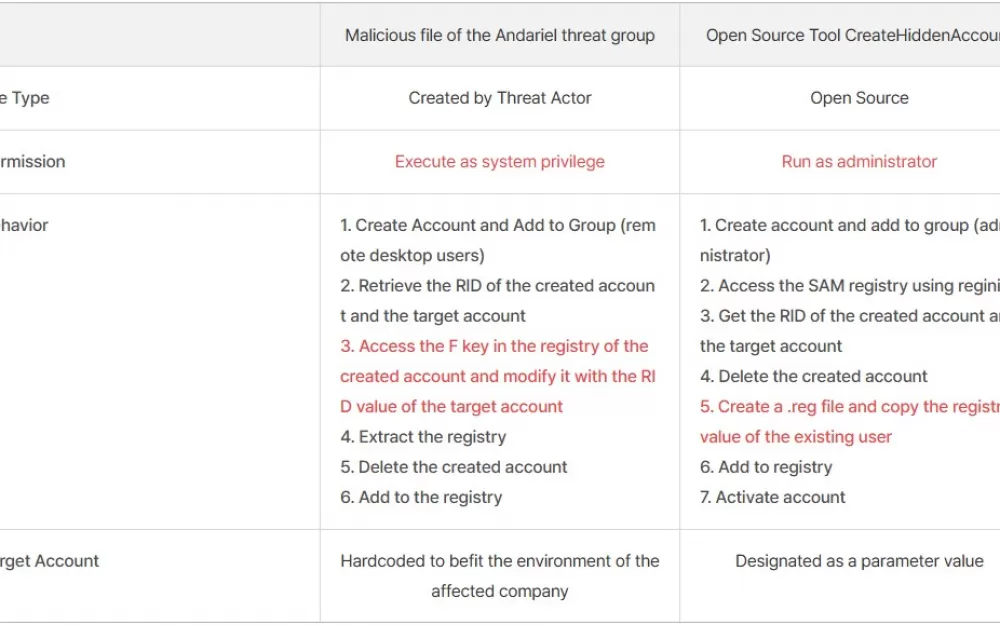

Злоумышленники использовали вредоносный файл и инструмент с открытым исходным кодом для этих атак. Обе утилиты способны выполнять атаку, но между ними существуют различия, отмечают исследователи из южнокорейской компании по кибербезопасности AhnLab.

RID представляет собой часть идентификатора безопасности (SID) — уникального тега, назначаемого каждой учётной записи пользователя для различения. RID способен принимать значения, указывающие уровень доступа учётной записи. Например, «500» для администраторов, «501» для гостевых профилей, «1000» для обычных пользователей и «512» для группы администраторов домена.

Перехват происходит, когда злоумышленники изменяют RID аккаунта с низкими привилегиями, чтобы он соответствовал учётной записи администратора. В таком случае Windows предоставляет повышенный доступ. Однако для реализации атаки необходим доступ к реестру Security Account Manager (SAM), поэтому хакерам сначала нужно взломать систему и получить доступ к учётной записи SYSTEM.

Исследователи центра безопасности AhnLab, ASEC, считают, что за атаками стоит группировка Andariel, которая связана с северокорейской Lazarus. Атаки начинаются с того, что Andariel получает доступ к SYSTEM посредством использования уязвимости. Хакеры применяют инструменты PsExec и JuicyPotato для запуска командной строки уровня SYSTEM. Однако этот уровень не допускает удалённый доступ и не позволяет приложениям взаимодействовать с графическим интерфейсом.

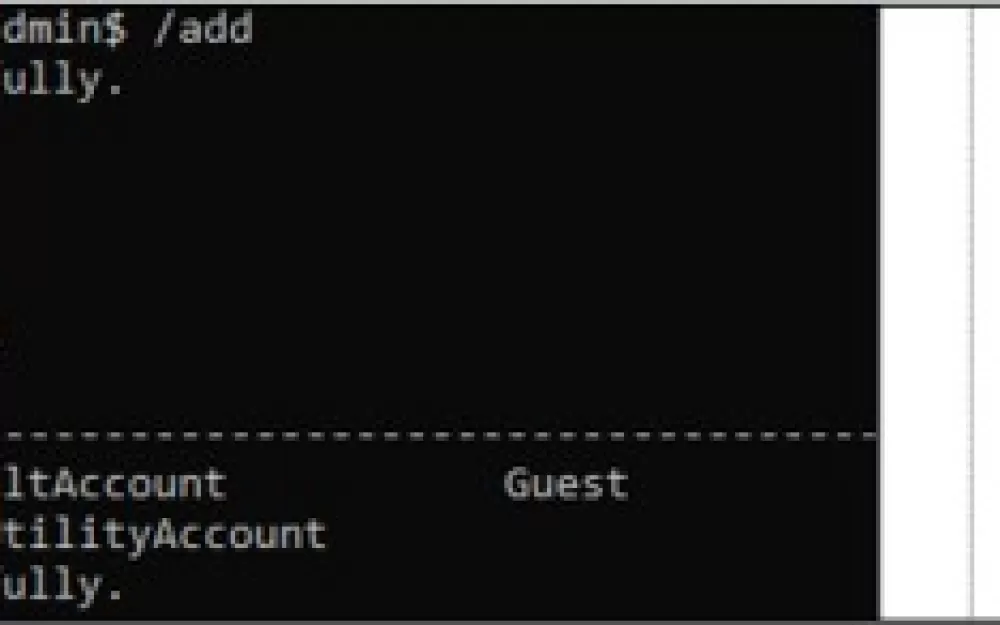

Чтобы решить эти проблемы, Andariel сначала создала скрытого локального пользователями с низкими привилегиями, используя команду «net user» и добавив символ «$» в конце. При этом учётная запись не будет видна через команду «net user» и может быть идентифицирована только в реестре SAM. Затем злоумышленники выполнили перехват RID, чтобы повысить уровень доступа до администратора.

Необходимый для этого перехват RID возможен через изменения реестра SAM. Для внесения изменений злоумышленники применяют пользовательское вредоносное программное обеспечение с открытым исходным кодом.

Andariel заметает следы, экспортируя изменённые параметры реестра, удаляя ключ и мошенническую учётную запись, а затем повторно регистрируя её из сохранённой резервной копии. Это позволяет провести повторную активацию без отображения в системных журналах.

Для снижения риска атак перехвата RID системным администраторам следует использовать локальный центр безопасности (LSA), чтобы проверять попытки входа в систему и смены паролей, а также для предотвращения несанкционированного доступа и изменений в реестре LSA.

Перехват RID известен минимум с 2018 года, когда исследователь безопасности Себастьян Кастро представил эту атаку на DerbyCon 8 как метод сохранения уязвимостей в системах Windows.

Написать комментарий