Вопросы управления доступом в финтех-сервисах

Финтех стремительно изменил то, как пользователи распоряжаются деньгами, предоставив им невероятный уровень комфорта. Но ИБ-сегменту брошен фундаментальный вызов – как обеспечить надёжную защиту данных и предотвратить несанкционированный доступ? Егор Леднев, директор по сервисам RooX, о том, должна ли защита быть незаметной для пользователя, или допустимо дать ему «споткнуться» на пути к его средствам во имя их сохранения?

Мы в компании RooX специализируемся на управлении доступом в приложения и сервисы и разрабатываем свой продукт RooX UIDM. С помощью него можно решить задачи аутентификации, авторизации и управления учетными данными различных типов пользователей — сотрудников, клиентов, партнеров, подрядчиков. В нашем портфолио, в том числе, есть проекты с ведущими финтех-компаниями России, которые показывают, насколько важно давать людям уверенность в защите цифрового сервиса, которым они пользуются.

Специфика финтех-сектора

Для начала давайте рассмотрим, что нужно учитывать при проектировании системы управления доступом для финансовых сервисов.

Разные типы пользователей

Среди пользователей информационных систем, развернутых в финансовых компаниях, как минимум можно выделить сотрудников, которые работают с внутренними данными и системами, физических и юридических лиц, которые являются клиентами, и партнеров, обеспечивающих сторонние услуги. Также нужно помнить, что один и тот же человек может совмещать несколько ролей. Например, агент страховой компании может иметь полис своего работодателя, то есть являться одновременно и сотрудником компании, и ее клиентом.

Для каждого типа пользователей могут быть нужны разные сценарии регистрации, входа и подтверждения значимых операций, например, перевода между счетами.

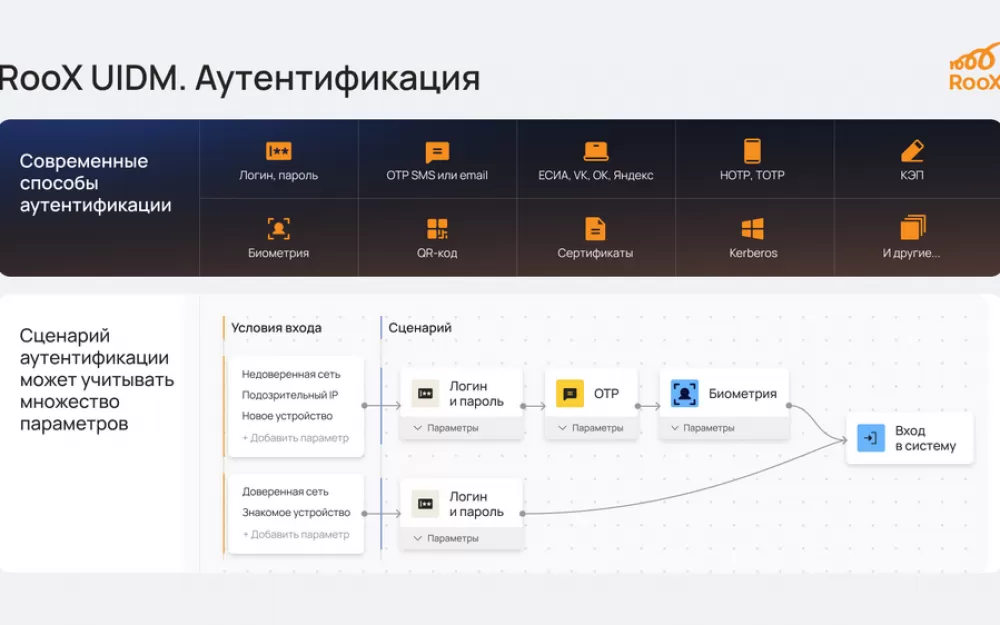

В

RooX UIDM можно настроить такие сценарии, более того, использовать разные ветки сценариев в зависимости от контекста действия. Например, ограничить права сотрудника и попросить ввести дополнительные факторы аутентификации, если он заходит из недоверенной сети.

Высокая нагрузка и пики активности

В финансовых сервисах ежедневно происходит огромное количество онлайн-операций, сделанных как физическими, так и юридическими лицами.

Кроме того, бывают периоды пиковой активности, когда нагрузка может кратно возрастать. Физлица увеличивают активность в дни выплаты авансов и зарплат, юрлица — в периоды подачи отчетов или налоговых деклараций. Также, существенные всплески активности могут происходить во время рекламных акций или после публикации важных экономических или законодательных новостей.

Архитектура RooX UIDM учитывает требования к производительности и устойчивости к неравномерной нагрузке.

Круглосуточная доступность

Современная модель потребления такова, что пользователи ожидают бесперебойную работу сервисов в любое время дня и ночи. Это означает, что больше не существует «тихого времени», когда можно обновить версию для добавления новых функций или устранения уязвимостей. Круглосуточная доступность сервисов особенно важна для компаний, имеющих филиалы или представительства в разных часовых поясах.

Повышенное внимание со стороны хакеров

Финтех-сектор часто оказывается в топе мишеней для кибератак. Например, согласно информации ГК «Солар», количество кибератак на финансовый сектор за 2024 год выросло на треть и достигло 9 тыс. подтвержденных инцидентов. И в их результате кредитно-финансовая отрасль РФ 39 раз подвергалась утечкам.

Регуляторные требования

К финансовым компаниям предъявляются особые требования, такие как требования к КИИ, требованиям 683-П ЦБ РФ, ИН-014-56/6 ЦБ РФ для кредитных организаций, ГОСТ Р 57580.1-2017 «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер», Федеральный закон «О противодействии легализации (отмыванию) доходов, полученных преступным путем, и финансированию терроризма» №115-ФЗ, Закон РФ №4015-1 «Об организации страхового дела в Российской Федерации» и ряд других.

Кроме того, есть более общие требования для систем управления доступом, такие как ГОСТ Р 59383-2021 «Информационные технологии. Методы и средства обеспечения безопасности. Основы управления доступом» и ГОСТ Р 59548-2022 «Защита информации. Регистрация событий безопасности. Требования к регистрируемой информации». RooX UIDM соответствует всем этим требованиям.

Три примера защиты в настоящем

Защита финтех сервисов, конечно, состоит из обширного списка мер, в том числе касающихся аутентификации и авторизации. Расскажу лишь о нескольких функциях, которые мы рекомендуем исходя из опыта RooX по внедрению систем управления доступом в банках и страховых организациях.

Усиление двухфакторной аутентификации

Двухфакторная аутентификация сейчас считается настолько необходимой «по умолчанию», что постепенно теряет свои защитные свойства. Она активирована у многих пользователей, но нередки случаи, когда люди сами ее не настраивали или настраивали походя, не акцентируясь на том, что это средство защиты. Соответственно, они легкомысленно относятся к этому инструменту. Этим пользуются мошенники, выманивая одноразовый пароль (OTP), который приходит в sms или push-сообщении. Они преуменьшают его значение разными формулировками, например, называя его не кодом, а просто «цифрами».

Вернуть должный статус двухфакторной аутентификации можно. В RooX UIDM есть необходимые для этого инструменты. Они сделают жизнь пользователя немного сложнее, однако именно это нужно для большей безопасности.

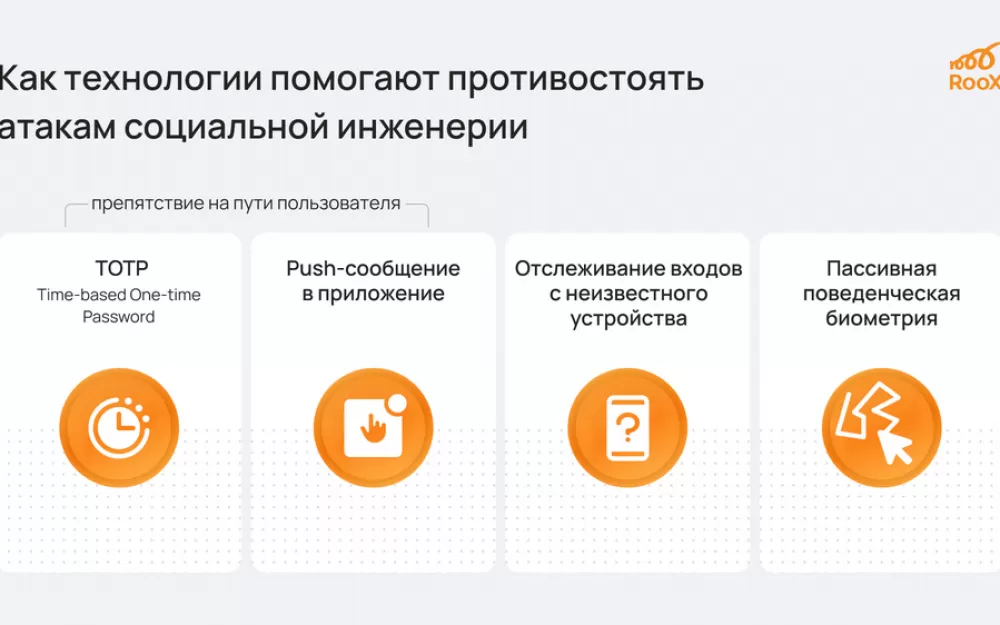

Например, вместо OTP SMS можно использовать TOTP — специальный алгоритм создания одноразовых паролей. Пользователь заранее устанавливает специальное приложение на телефон. И код подтверждения не приходит ему в смс, как на блюдечке. Вместо этого пользователь должен сам зайти в приложение и получить код. Технология требует проактивности: нужно скачать приложение, настроить его, запускать, чтобы получить код и т.д. Но зато человек реализует осознанный подход к защите своих данных. Кроме того, коды TOTP действуют очень короткое время — несколько десятков секунд.

Другой вариант основывается на push-сообщениях. Однако в них пользователю приходит не код подтверждения операции, а ссылка, по клику на которую открывается целевое приложение (например, мобильное приложения банка) с ясным описанием операции и кнопкой подтверждения. Если мошенник по телефону говорит, что вам пришел код просто от электронной очереди на почте, а в приложении написано, что вы должны подтвердить открытие кредита или перечисление средств, у вас есть шанс задуматься и не стать жертвой. Кроме того в сценарий подтверждения можно встроить другие шаги, которые остановят пользователя от дальнейших действий при наличии определенного набора подозрительных признаков.

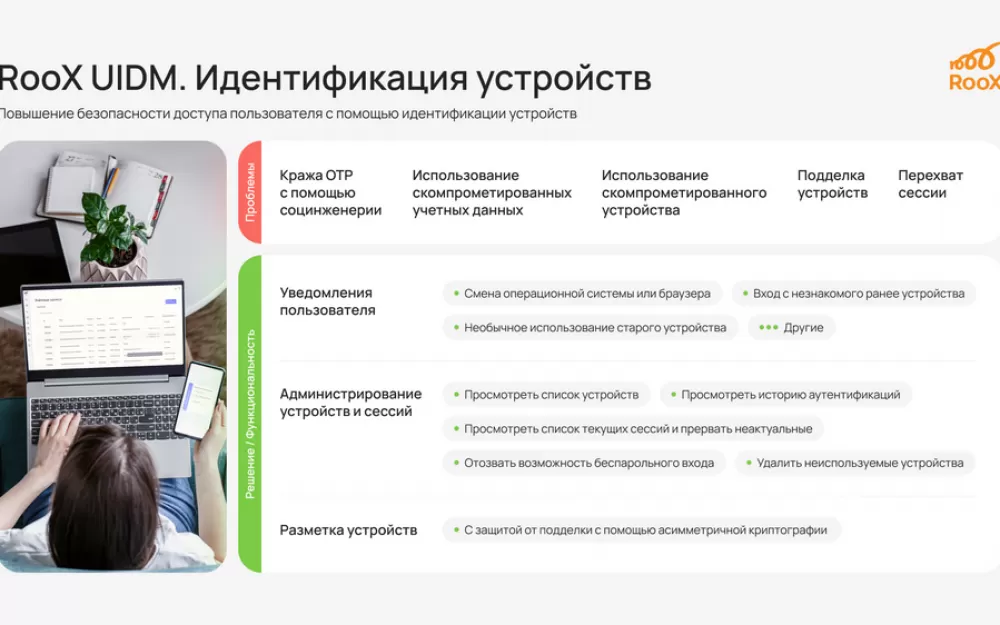

Идентификация устройства

Необходимо отслеживать вход в приложение и личный кабинет с известных и неизвестных устройств. И если операция совершается с нового устройства, запускать дополнительные проверки. Очень важно, чтобы пользователь мог просмотреть список устройств, с которых когда-либо производился вход в сервис, проанализировать историю входов на них, увидеть список текущих сессий и прервать неактуальные. Также нужна возможность управления устройствами: удалить неиспользуемые, сообщить об операциях с незнакомого устройства, отозвать функцию беспарольного входа.

Функция идентификации устройства в RooX UIDM помогает обеспечить защиту от таких распространенных векторов атак, как социальная инженерия, использование скомпрометированных учетных данных, перехват сессии, использование скомпрометированного устройства.

Борьба с фишингом

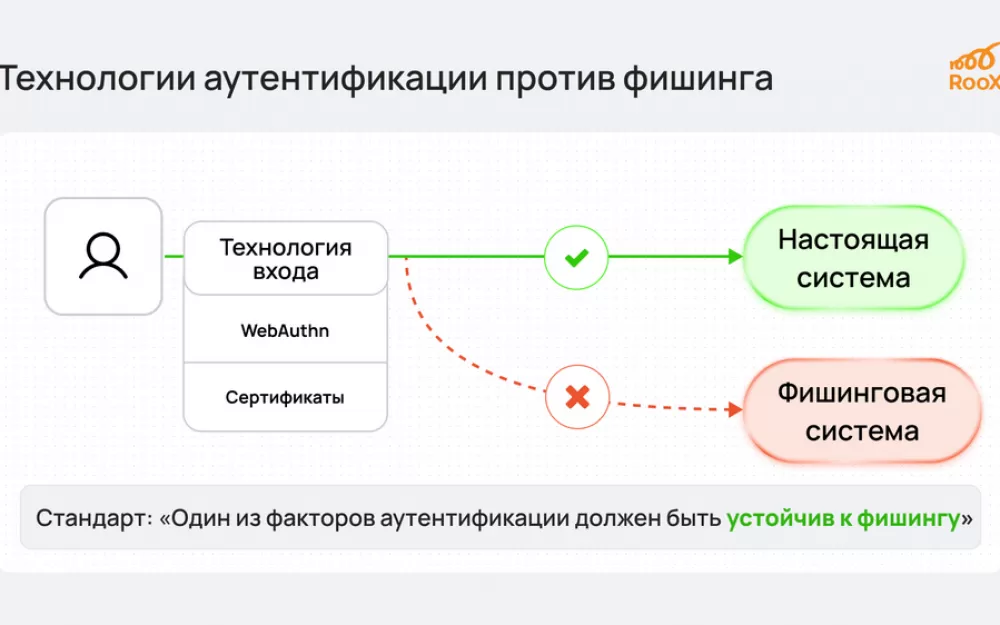

Предыдущие методы сводятся к расстановке барьеров на пути пользователя в целевую систему, чтобы он проделывал этот путь более осознанно и мог остановиться, если его ведет мошенник. В случае фишинга пользователь вообще взаимодействует не с целевой системой, а с «подделкой», в которую добровольно вводит свои учетные данные, тем самым сообщая их мошенникам.

Что же делать, если негде поставить барьер? Здесь помогут технологии беспарольного входа, доступные в RooX UIDM. Они не требуют от пользователя ввода учетных данных. Примером такой технологии является WebAuthn. Это протокол, который позволяет безопасно сохранять на устройстве идентификационные данные пользователя и использовать их для входа исключительно на тех сайтах, с которыми они были ассоциированы. Доступ к этим данным обеспечивается через защитные механизмы, предоставляемые устройством, такие как биометрия (например, FaceID, TouchID), графические ключи и другие.

Недавно вышла очередная редакция международного стандарта ИБ, где указано, что один из факторов аутентификации обязательно должен быть устойчив к фишингу. Поэтому история с привязкой к биометрии набирает популярность.

Поведенческая биометрия будущего

Сегодня активно развивается пассивная поведенческая биометрия. Это технические средства, которые отслеживают паттерны использования мышки, тачпада, перемещения курсора и то, в каком темпе пользователь нажимает на клавиши в мобильном приложении. Все данные обрабатываются ИИ, и нейросеть дальше определяет, человек ли это в принципе, а в случае положительного ответа, тот ли это пользователь, за которого он себя выдает, или с приложением взаимодействует другой человек.

Далее, активно ведутся исследования по возможности считывания того, не находится ли пользователь в состоянии психологического воздействия со стороны третьих лиц. Определенные показатели такого состояния можно отследить по биометрии – через браслеты, видео-аналитику и прочие устройства. Это очень перспективное направление.

Мы в RooX видим будущее безопасным, умным и по-настоящему дружественным к пользователям и стремимся к тому, чтобы безопасность с помощью системы RooX UIDM становилась органичной частью работы сервисов наших заказчиков.

Реклама ООО РуксСолюшенс erid: 2W5zFJAfb5r

Написать комментарий