В qBittorrent 5.0.1 разработчики исправили баг с неправильной валидацией TLS-сертификатов, который был в проекте 14 лет

В конце октября 2024 года разработчики проекта qBittorrent выпустили версию 5.0.1, где исправлен баг с неправильной валидацией сертификатов SSL/TLS, который был в проекте 14 лет. Тем самым в новой версии торрент-клиента устранена уязвимость, подвергавшая пользователей MitM-атакам .

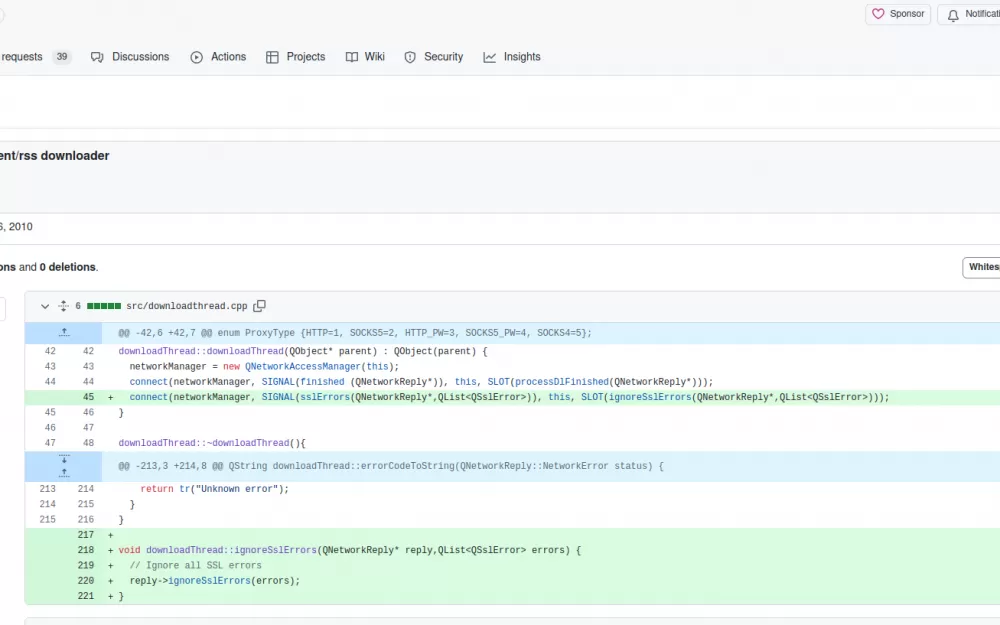

Эксперты по ИБ из Sharp Security пояснили, что в qBittorrent 5.0.1 действительно устранена уязвимость с возможностью удалённого выполнения кода, вызванная неспособностью проверить сертификаты SSL/TLS в компоненте DownloadManager, который управляет загрузками во всём приложении. Эта уязвимость была заявлена в коммите проекта 6 апреля 2010 года.

Основная проблема заключается в том, что с 2010 года qBittorrent принимал любые сертификаты, включая поддельные/незаконные, что позволяло злоумышленникам совершать MitM-атаку и изменять сетевой трафик.

«В qBittorrent класс DownloadManager игнорировал все ошибки проверки сертификата SSL, которые когда-либо происходили на каждой платформе, в течение 14 лет и 6 месяцев с 6 апреля 2010 года с коммитом 9824d86. Поведение по умолчанию изменилось на проверку 12 октября 2024 года с фиксацией 3d9e971. Первый исправленный выпуск — версия 5.0.1», — объяснил исследователь безопасности.

Сертификаты SSL помогают гарантировать, что пользователи безопасно подключаются к легитимным серверам, проверяя, что сертификат сервера является подлинным и доверенным центром сертификации (CA). Если эта проверка пропускается, любой сервер, выдающий себя за легитимный, может перехватывать, изменять или вставлять данные в поток данных, и qBittorrent будет доверять этим данным.

В Sharp Security выделили четыре основных риска, возникающих из-за этой проблемы:

Когда Python недоступен в Windows, qBittorrent предлагает пользователю установить его через жёстко закодированный URL-адрес, указывающий на исполняемый файл Python. Из-за отсутствия проверки сертификата злоумышленник, перехвативший запрос, может заменить ответ URL-адреса вредоносным установщиком Python, который может выполнять RCE.

qBittorrent проверяет наличие обновлений, извлекая XML из жёстко закодированного URL и анализирует ссылки для загрузки новой версии. При отсутствии проверки SSL злоумышленник может заменить вредоносную ссылку обновления, побуждая пользователя загрузить вредоносные данные.

DownloadManager qBittorrent также используется для RSS-каналов, позволяя злоумышленникам перехватывать и изменять содержимое RSS-канала и вставлять вредоносные URL-адреса, выдавая себя за безопасные ссылки торрента.

qBittorrent автоматически загружает сжатую базу данных GeoIP из жёстко закодированного URL-адреса и распаковывает её, позволяя эксплуатировать потенциальные ошибки переполнения памяти с помощью файлов, полученных с поддельного сервера.

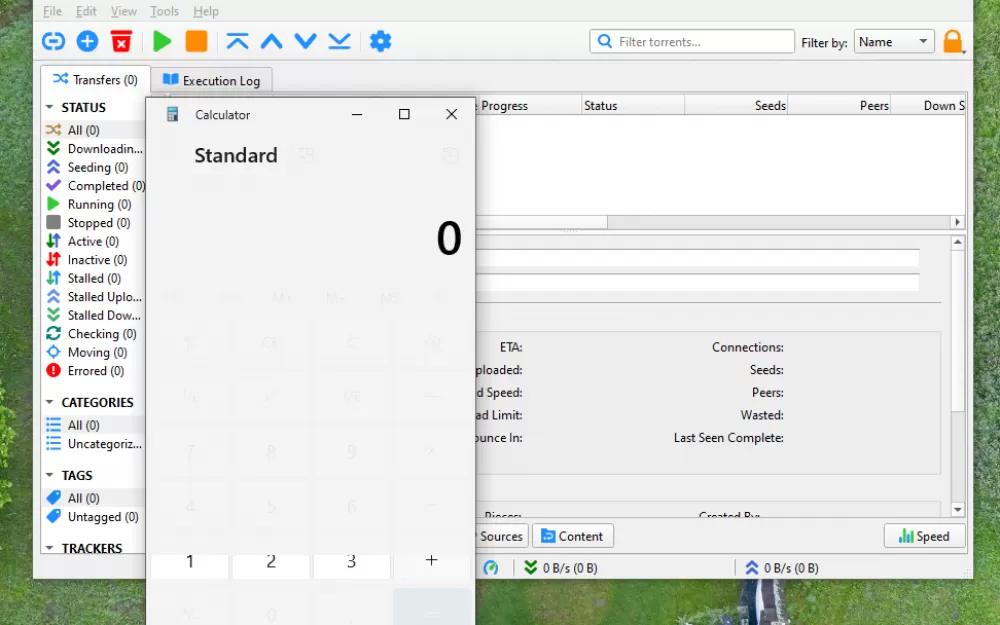

Пример удалённого запуска системного приложения "Калькулятор" через использование этой уязвимости в qBittorrent.

Исследователи из Sharp Security отметили, что MitM-атаки часто считаются маловероятными, но они могут быть более распространены в определённых регионах с большим количеством сетевой активности злоумышленников.

В конце сентября 2024 года состоялся релиз торрент-клиента qBittorrent 5.0, созданного с использованием тулкита Qt и развиваемого в качестве открытой альтернативы µTorrent по интерфейсу и функциональности. Исходный код проекта написан на C++ и JavaScript и опубликован на GitHub под лицензией GPLv2+. Сборки qBittorrent доступны для Linux, Windows и macOS. Выпуск qBittorrent 4.0 состоялся в ноябре 2017 года.

Написать комментарий