Исследователи рассказали о волнах «шумовых бурь» с искажённым трафиком

Исследователи GreyNoise рассказали, что с января 2020 года наблюдают крупные волны «шумовых бурь» с искажённым интернет-трафиком. Они так и не смогли установить происхождение и назначение этих «шумов».

По мнению аналитиков, «шумы» могут быть связаны с секретными коммуникациями, сигналами для координации DDoS-атак, скрытыми каналами управления вредоносными программами. Кроме того, они могут стать результатом неправильных настроек.

По словам исследователей, они наблюдают волны поддельного интернет-трафика с миллионов спуфинговых IP-адресов из различных источников, включая CDN китайских платформ QQ, WeChat и WePay. Они порождают масштабные волны трафика, направленные на конкретных провайдеров, в том числе Cogent, Lumen и Hurricane Electric, но избегая других, в частности — Amazon Web Services (AWS).

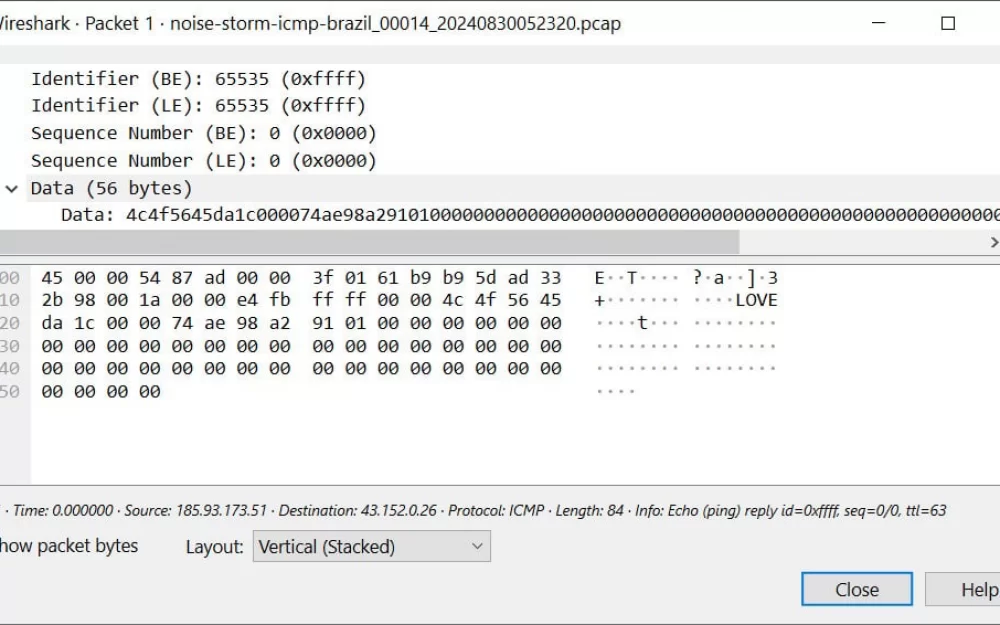

В основном такой трафик сосредоточен на TCP-соединениях (через порт 443), но также наблюдается множество ICMP-пакетов, в последнее время содержащих встроенную ASCII-строку «LOVE».

Также в TCP-трафике изменяются такие параметры, как размер окна, для эмуляции различных ОС. Это позволяет сделать активность более незаметной.

Значения Time to Live (TTL), которые определяют, как долго пакет находится в сети, прежде чем будет отброшен, установлены в диапазоне от 120 до 200, чтобы имитировать настоящие сетевые переходы.

Исследователи говорят, что формат и характеристики этих «шумовых бурь» скорее выглядят как целенаправленная работа профессионала, а не как масштабные побочные эффекты от неправильных конфигураций. Таким образом, он имитирует обычные потоки данных, но истинное предназначение остаётся загадкой.

В GreyNoise опубликовали на GitHub PCAP-данные двух недавних «шумовых бурь». Аналитики призвали других исследователей присоединиться к расследованию и поделиться своими идеями.

Написать комментарий