Вредоносный ответ: эксперты ЦК F.A.C.C.T. обнаружили необычный способ рассылки майнера

Специалисты Центра кибербезопасности компании F.A.C.C.T. зафиксировали новый необычный способ доставки майнера Xmrig — вредоносного ПО, предназначенного для скрытой добычи криптовалют — при помощи настроенных автоматических ответов почтового адреса. Рассылка autoreply-писем велась с скомпрометированных почтовых адресов. Начиная с конца мая схема использовалась для атак на ведущие российские интернет-компании, ритейл и маркетплейсы, страховые и финансовые компании.

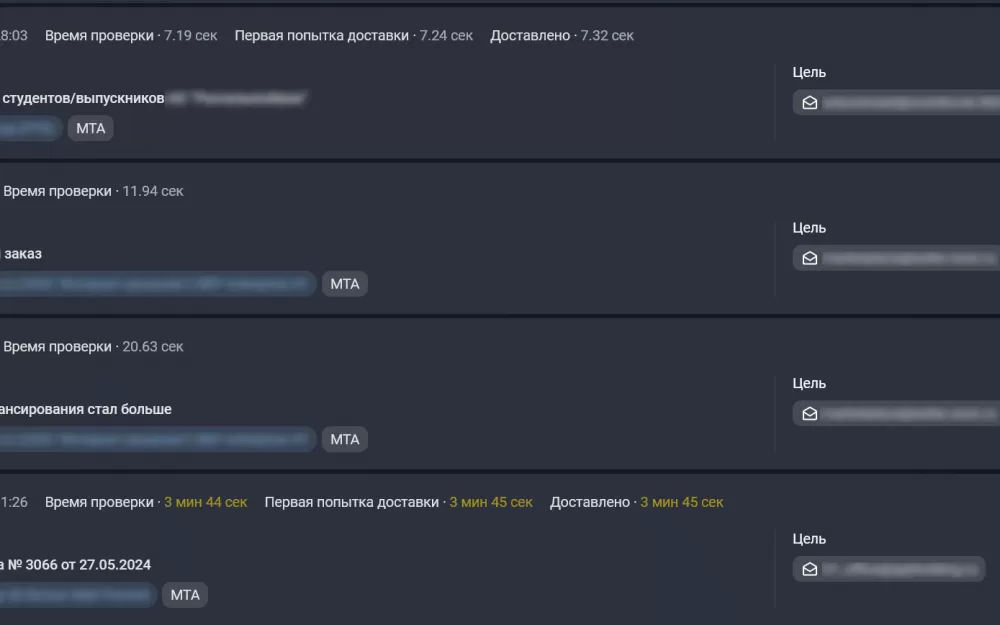

Не так давно аналитики ЦК обратили внимание на волну однотипных вредоносных рассылок по российским компаниям — маркетплейсам, ритейлу, финансовым и страховым компаниям. Всего с конца мая было зафиксировано около 150 подобных писем.

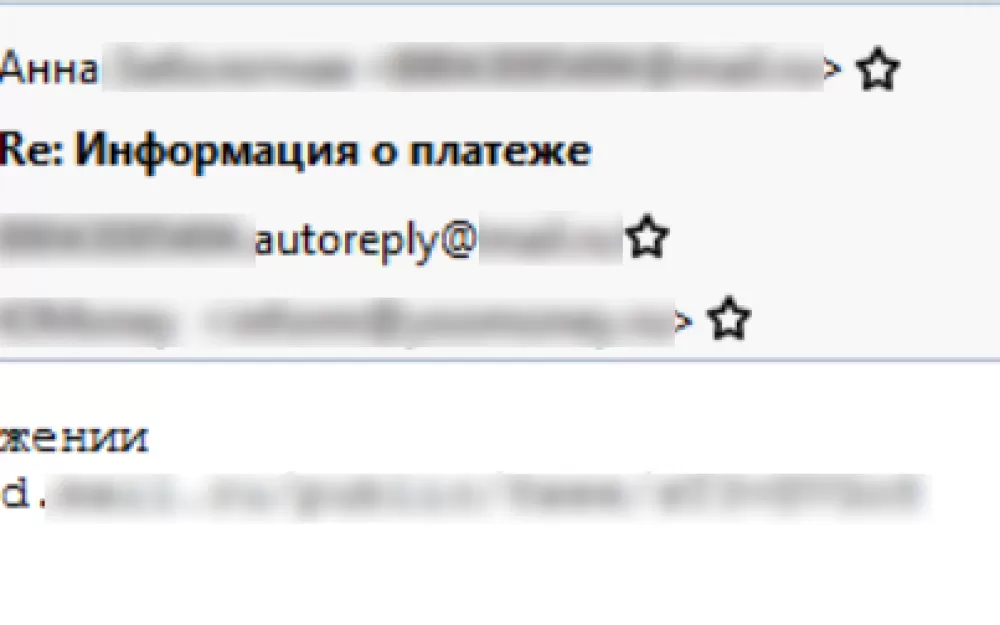

Все сообщения отправлялись с почтового сервиса с использованием автоответчика (autoreply) – стандартной функции почтовиков, позволяющей отправлять подготовленное сообщение на все входящие письма, а в самих письмах находилась ссылка на облако, куда был сохранен файл, содержащий ВПО.

Компрометация отправителей

Все вредоносные рассылки, отправленные в адрес клиентов F.A.C.C.T. были заблокированы системой Business Email Protection, компании и почтовый сервис уведомлены об угрозе. Анализ почтовых адресов, на которых был установлен «вредоносный» автоответ показал, что раньше они использовались в легитимных целях. Так как включить функцию автоответчика можно только обладая доступом к почте, данная ситуация свидетельствовала о потенциальной массовой компрометации этих почтовых адресов, после чего ими и воспользовались злоумышленники. Это гипотеза была быстро подтверждена.

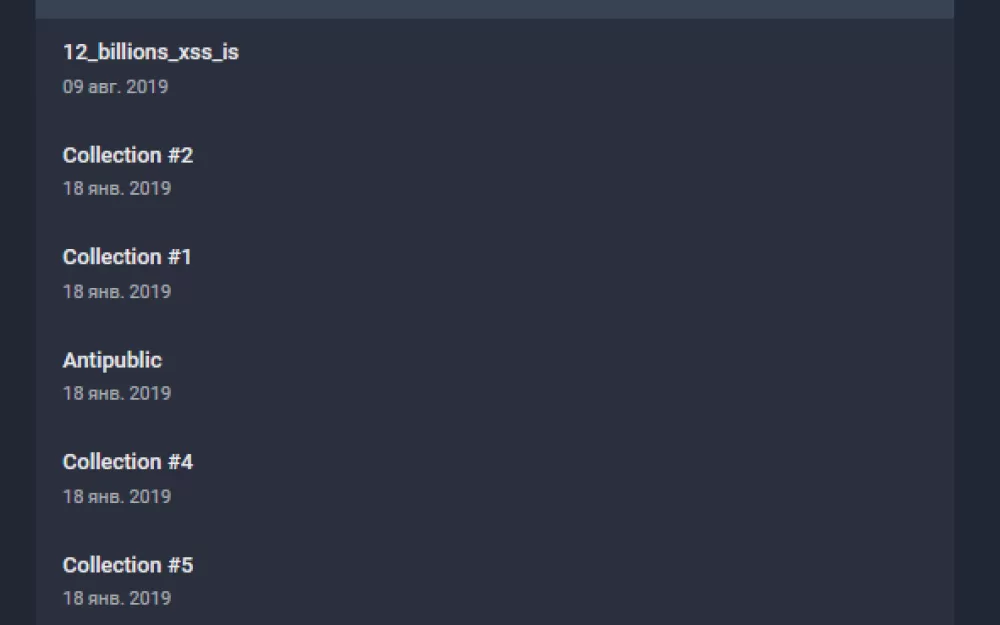

В процессе изучения используемых адресов было выяснено, что все они фигурировали в утечках баз данных, которые содержат в себе учетные данные как в открытом виде, так и в виде хэшей, которые легко подбираются методом радужных таблиц, содержащих заранее просчитанные пароли, так как имеют минимальную длину и личные данные пользователей (имена, фамилии, дары рождения и т.д.). Также многие пользователи взломанных почт, судя по данным из утечек, использовали одинаковые пароли в разных сервисах.

Напомним, что в первом полугодии 2024 г. в публичном доступе оказались 150 баз данных российских компаний. Общее количество строк данных пользователей, попавших в утечки в 2024 году, составило 200,5 млн. Они включают чувствительную информацию: ФИО граждан, адреса проживания, пароли, даты рождения, паспортные данные, телефонные номера. Около 30% от общего числа утечек в 2024 году составили базы данных компаний, специализирующихся на розничной онлайн-торговле.

Среди пользователей, чьи почтовые ящики были скомпрометированы, замечены, в основном, физические лица, однако также есть почты арбитражных управляющих, небольших торговых компаний, строительных компаний, мебельной фабрики и фермерского хозяйства.

Анализ содержимого автоответа

Во вредоносных письмах имелась ссылка на вредоносный архив на облачном сервисе с вредоносом-майнером Xmrig.

Xmrig – это кросплатформенный майнер криптовалют, который работает с видеокартами обоих производителей (AMD/Nvidia), поддерживает популярные алгоритмы майнинга и, в основном, используется для добычи монеты Monero. Часто используется злоумышленниками для дополнительной монетизации своих атак.

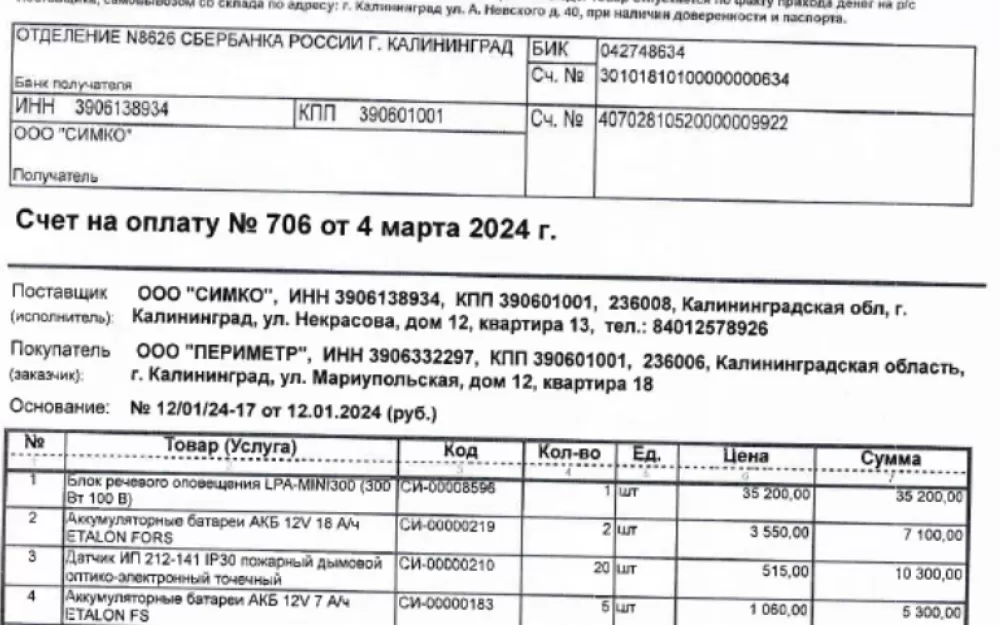

Для маскировки атакующие также использовали скан реального счета на оплату оборудования, не совпадающего с тематикой писем. Таким образом жертвой может стать не только компания, но и обычные пользователи, которые будут взаимодействовать со взломанной почтой.

«Данный способ доставки ВПО опасен тем, что потенциальная жертва первая инициирует коммуникацию — вступает в переписку и ждет ответное письмо, — замечает Дмитрий Ерёменко, старший аналитик Центра кибербезопасности F.A.C.C.T. — В этом состоит главное отличие от традиционных массовых рассылок, где получатель часто получает нерелевантное для него письмо и игнорирует его. В данном случае, хотя письмо не выглядит убедительным, коммуникация уже установлена и сам факт распространения файла может не вызывать особого подозрения, а лишь пробудить интерес у жертвы».

Специалисты ЦК рекомендуют пользователям соблюдать правила цифровой гигиены, использовать сложные и уникальные пароли, которые не содержат личной информации и не подверженных атаке по словарю или прямому перебору. Использовать менеджеры паролей (aka KeePass). Установить для аккаунтов, где возможно, второй фактор.

Также во избежание утечек пароля не стоит сохранять пароли в браузерах, устанавливать нелицензионное ПО, потому что оно может содержать стилеры, не переходить по сомнительным ссылкам на почте и не вводить свои данные на сомнительных сайтах (фишинг). Нужно избегать переходов по ссылкам и аутентификаций в мессенджерах, особенно когда просят проголосовать за кого-то или внезапно «выигрывается» денежнаяя сумма и прочие схемы развода и фишинга.

Для защиты от подобно типа атак рекомендуем компаниям:

Проводить регулярные обучения рядовых сотрудников организации для повышения знаний об актуальных угрозах в области информационной безопасности.

Иметь строгую парольную политику с многофакторной аутентификацией (MFA) и регулярным обновлением паролей.

Проводить мониторинг фактов компрометации учетных записей корпоративных пользователей, их публикации или на продажи на теневых площадках.

Защищать корпоративную почту с помощью решений F.A.C.C.T. BEP и F.A.C.C.T. MXDR.

Написать комментарий