Что скрывают письма: в 97% обнаруженных рассылок вредоносные программы были спрятаны во вложениях

Есть ли у злоумышленников выходные и почему они переходят с Gmail на российские почтовые сервисы? На эти и другие вопросы есть ответы у специалистов Центра кибербезопасности F.A.C.C.T. Они проанализировали почтовые рассылки с ВПО за второй квартал 2024 года и выделили такие закономерности.

В апреле – июне фишинговые письма чаще всего отправлялись по четвергам, в 97% обнаруженных рассылок вредоносные программы были спрятаны во вложениях, в качестве бесплатных почтовых сервисов злоумышленники все чащи используют российские, а программы-шифровальщики использовались в качестве основной вредоносной нагрузки.

У вас новое непрочитанное письмо

Пик вредоносных рассылок, которые были перехвачены и нейтрализованы решением F.A.C.C.T. Managed XDR, постепенно смещается со вторника и среды, больше всего фишинговых писем злоумышленники отправляли в четверг — 22,5% от всех писем за неделю. Меньше всего вредоносных сообщений отправлялось в воскресенье.

По данным аналитиков Центра кибербезопасности компании F.A.С.С.T., для фишинговых рассылок злоумышленники все реже используют бесплатные публичные почтовые домены, несмотря на относительную простоту процесса. Более 96,5% писем с вредоносным содержимым рассылаются с отдельных доменов: скомпрометированные почтовые ящики и доменные имена или подмена адреса отправителя в электронном письме с помощью спуфинга повышают вероятность вызвать доверие у жертвы.

Как отмечают эксперты, в фишинговых рассылках злоумышленники, которые могут атаковать российских пользователей из любой точки мира, все чаще используют легенду, связанную с Россией и СНГ. Так, в 2023 году менее 6% писем имели отношение к РФ и ближайшим странам, а остальные были массовыми нетаргетированными рассылками без подготовки: например, сообщения на английском с просьбой провести оплату или о готовности приобрести «вашу продукцию». В 2024 году наблюдается тенденция что уже более 13% фишинговых рассылок, которые приходят на электронные адреса российских компаний написаны на русском или другом языке стран СНГ, и «легенды» в сообщениях адаптированы под местные цели.

Несмотря на постепенное снижение числа рассылок через бесплатные почтовые сервисы, киберпреступники продолжают их активно использовать. Во втором квартале доля самого часто встречающейся общедоступной почтовой службы Gmail в фишинговых рассылках сократилась с 80,4% до 49.5%, а вот российских сервисов, наоборот, выросла почти в три раза с 13,1 до 35,3%

Как правило, киберпреступники в массовых фишинговых рассылках использовали вложения для доставки ВПО на конечные устройства — их доля составила более 97%. Доля писем с вредоносными ссылками увеличилась с 1,6% до 2,7%. Часто, используя ссылку на загрузку ВПО, злоумышленники стараются таким образом определить, кто переходит по ссылке чтобы предотвратить обнаружение средствами защиты. Для этого атакующие могут использовать множество техник, например, дополнительное звено в виде веб-страницы с тестом CAPTCHA — только после его прохождения жертве будет отгружен вредоносный файл.

Вскрываем конверт

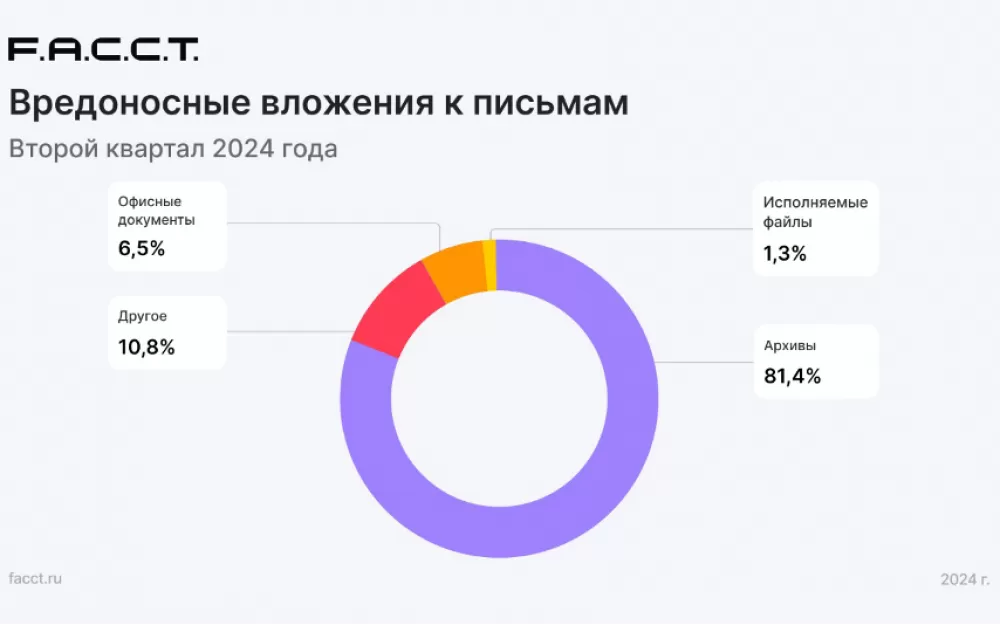

Архивы форматов .rar (26,2%), .zip (22,5%), .7z (8,6%) и другие остаются основным расширением вредоносных вложений в рассылках: в общей сложности их доля составляет 81,4%. Внутри архивов в подавляющем большинстве случаев находятся исполняемые файлы в PE-формате (Portable Executable). Доля файлов, связанных с офисными сервисами, остался почти неизменным — 6,5%.

По типу вредоносного программного обеспечения самыми распространенными являются инструменты для сбора данных и шпионажа. Наиболее часто встречающимися вредоносными программами в письмах во втором квартале 2024 года по-прежнему является шпионская программа Agent Tesla (в 56,1% вредоносных рассылок), загрузчик CloudEyE (11%), стилер FormBookFormgrabber (10,5%).

Вредоносные письма на английском и языках стран, никогда не входящих в СНГ, в 51% содержало шпионское программное обеспечение. В свою очередь в сообщениях на русском или языках стран СНГ почти с одинаковой вероятностью можно было обнаружить одну из популярных категорию вредоносных программ: загрузчика, шпиона, стилера либо бэкдор.

Интересной особенностью вредоносных рассылок стало использование киберпреступниками программы-шифровальщика LockBit. Рассылка такой категории вредоносных программ не является типичной: программы-шифровальщики, как правило, применяются атакующими на финальном этапе атаки, Impact (деструктивное воздействие), когда инфраструктура компании уже скомпрометирована, в то время как рассылка вредоносного ПО на почтовые ящики чаще является еще только попыткой получения первоначального доступа (Initial access).

«Фишинговые письма остаются наиболее распространенным вектором компрометации корпоративных учетных записей и инфраструктуры компаний. — отмечает Ярослав Каргалев, руководитель Центра кибербезопасности компании F.A.С.С.T. — Часто именно активность вредоносных программ, попавших в инфраструктуру организации через письмо, приводила к громким инцидентам с утечками данных или недоступностью сервисов. Мы видим, что фишинговые письма всё более качественно маскируются под легитимные сообщения и несут в себе умело спрятанные от стандартных средств защиты вредоносные инструменты, приспособленные под конкретные цели злоумышленников».

Для защиты от подобных угроз эксперты F.A.C.C.T. рекомендуют:

● Проводить регулярные обучения рядовых сотрудников организации для повышения их знаний в области информационной безопасности.

● Использовать для защиты инфраструктуры от подобных угроз комплексный подход, который могут обеспечить решения класса XDR, например, F.A.C.C.T. Managed XDR – решение, предназначенное для выявления сложных киберугроз на ранней стадии, а также осуществления превентивных мер защиты.

Написать комментарий