Двойной удар: после угона Telegram-аккаунтов скамеры рассылают фейковые опросы для кражи денег

Компания F6 предупреждает о новой схеме мошенничества. Под предлогом заполнения резюме злоумышленники угоняют аккаунты пользователей Telegram, а затем рассылают по списку контактов сообщения с предложением за деньги пройти опрос от имени партии «Единая Россия». Для этого предлагается скачать фейковое мобильное приложение с Android-трояном, после его установки преступники получают возможность вывести деньги со счетов жертвы. С 20 февраля по 15 марта от действий мошеннической группы, которая использует эту схему, пострадали 770 пользователей, у которых мошенники похитили без малого 6 млн рублей.

Злодейское комбо

Аналитики департамента защиты от цифровых рисков Digital Risk Protection компании F6 в ходе исследования механизмов угона аккаунтов пользователей Telegram обнаружили новую комбо-схему: похищенный под предлогом фейкового трудоустройства аккаунт автоматически начинает распространять мошеннические ссылки на опрос от имени «Единой России». Такая схема зафиксирована впервые.

Организаторы преступной схемы похищают аккаунты пользователей Telegram, которые ищут работу. Цель злоумышленников на первом этапе – убедить потенциальную жертву оставить резюме.

Для этого мошенники размещают объявления о поиске сотрудников с высокой зарплатой и другими привлекательными условиями. Преступники могут указать любую должность: курьера, строителя, разнорабочего или топ-менеджера крупной компании. Для публикации фейковых вакансий злоумышленники используют все возможные площадки: популярные платформы бесплатных объявлений и сервисы поиска работы, профильные Telegram-чаты и группы в социальных сетях. Фейковые вакансии в крупных группах участники преступной схемы продвигают с помощью рекламы.

Открывая охоту на пользователей Telegram-чатов, мошенники стремятся создать образ рекрутера, вызывающий максимальное доверие: покупают для своего аккаунта Premium, используют для аватара изображения в деловом стиле, в описании указывают рабочие часы, настраивают автоответчик.

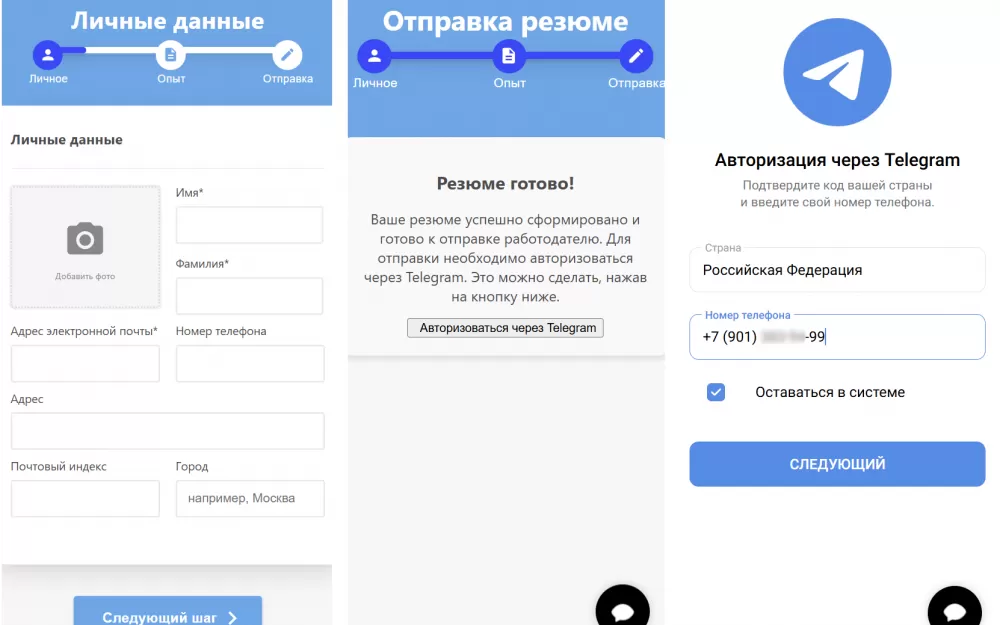

Если пользователь откликнется на фейковую вакансию на сайте бесплатных объявлений или сервисе поиска работы, мошенники спрашивают номер его телефона и сразу же предлагают перевести общение в WhatsApp или Telegram. На этом этапе распознать обман сложно: подобная практика при общении с кандидатами применяется повсеместно. Затем в переписке соискателя просят заполнить резюме и присылают ссылку на фишинговый ресурс. На первой странице предлагается указать личную информацию, включая имя, фамилию, адрес проживания и e-mail, на второй странице – опыт работы и навыки. На третьей странице пользователь видит надпись: «Резюме готово! Для подтверждения отправки резюме вам нужно пройти авторизацию через Telegram». Если пользователь введёт в открывшейся форме номер своего телефона, а в следующей – код подтверждения из смс от Telegram, то злоумышленники моментально получают доступ к его аккаунту.

Сразу после угона аккаунта по всем контактам и чатам пользователя начинается автоматическая массовая рассылка сообщений с предложением пройти опрос за деньги.

Ставки растут

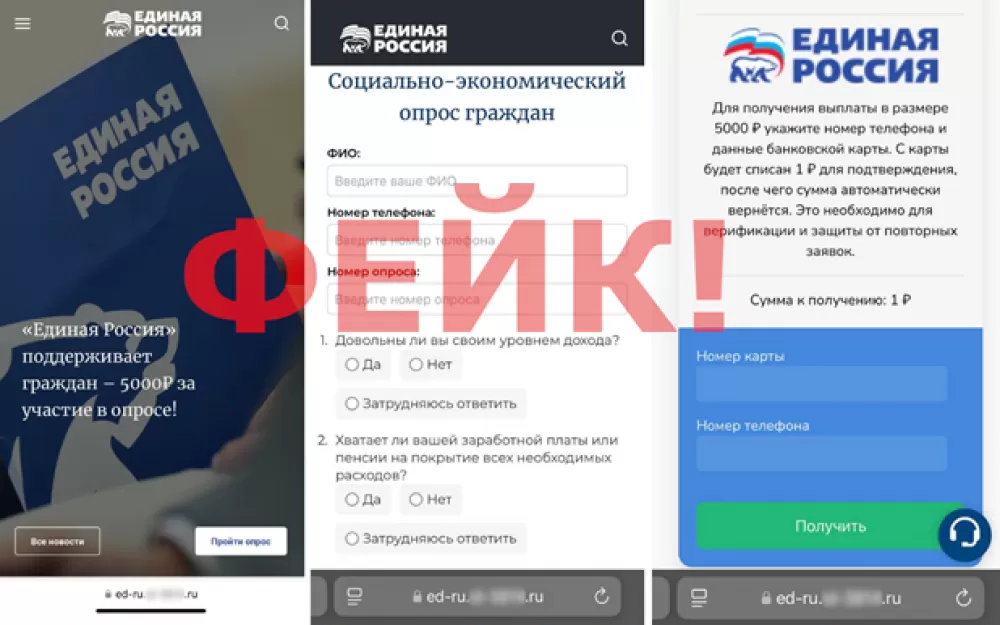

Особенность второй части новой мошеннической схемы – в том, что для обмана пользователей злоумышленники используют бренд партии «Единая Россия». Преступники повторяют сценарий, который впервые использовали год назад, незадолго до президентских выборов. В сообщении, которое автоматически рассылает взломанный Telegram-аккаунт, предлагается принять участие в опросе от имени партии и получить за это 5 000 рублей. В 2024 году в аналогичном мошенническом сценарии сумма обещанного вознаграждения была вдвое меньше – 2 500 рублей.

Под предлогом прохождения опроса потенциальным жертвам предлагается перейти по ссылке. При переходе по ссылке пользователь Android-устройства видит страницу поддельного магазина приложений Google Play, с которой предлагается скачать фейковое приложение. В приложении скрыт троян, поэтому сразу после установки оно запрашивает разрешение на доступ к контактам и смс.

Затем пользователя перенаправляют на интернет-страницу, на которой предлагается заполнить форму с данными: ввести ФИО, номер банковской карты, телефон и СНИЛС. Когда злоумышленники получают эти сведения и контроль над устройством пользователя, они могут списать деньги с его банковского счёта, перехватывая с помощью трояна смс для подтверждения перевода. Если у пользователя устройство на iOS, то установить приложение он не сможет: ему предложат пройти опрос и заполнить фишинговую форму, включая номер банковской карты.

Аналитики F6 отмечают: новую преступную схему использует та же преступная группа, которая осенью 2024 года запустила волну мошенничества против участников СВО. Тогда злоумышленники под видом медсестёр из приграничных регионов и волонтёров через сайты знакомств и соцсети вступали в контакт с бойцами, в ходе переписки сообщали фейковую информацию о единовременных выплатах участникам СВО от партии «Единая Россия» и направляли ссылку на вредоносное приложение для Android. График работы чата поддержки мошенников не изменился и по-прежнему указан по киевскому времени, но выплаты за успешные хищения теперь установлена не в гривнах, а в рублях.

Троян для кандидата

Злоумышленники используют новую схему около месяца. За это время от действий мошеннической группы, которая её использует, пострадали 770 человек, у которых похитили 5 921 500 рублей, а средняя сумма ущерба составила 7 690 рублей.

Специалисты компании F6 направили на блокировку данные веб-ресурсов, которые мошенники используют для противоправных действий, и предупредили представителей партии об угрозе.

«Киберпреступники постоянно совершенствуют свои схемы. Уже не первый год мы фиксируем комбинацию различных киберпреступных инструментов, которые позволяют злоумышленникам увеличивать свою прибыль. Этот тренд сохраняется», – отмечает Евгений Егоров, ведущий аналитик департамента защиты от цифровых рисков Digital Risk Protection компании F6.

В последние месяцы злоумышленники всё чаще используют тему трудоустройства в новых сценариях обмана. Так, минувшей зимой аналитики F6 обнаружили схему мошенничества под видом трудоустройства в пункты выдачи заказов популярных маркетплейсов. Преступники, используя подставные аккаунты, под видом владельцев ПВЗ размещают на популярных платформах объявления о наборе сотрудников. Задача мошенников – убедить пользователей Android-устройств установить на смартфон фейковое приложение, которое содержит троян удаленного доступа (RAT) и даёт злоумышленникам возможность списать деньги со счетов жертвы.

Рекомендации специалистов F6 для защиты от подобных преступлений.

При поиске вакансий помните: зарплата выше рынка, если такие условия предлагает не известная крупная компания – один из отличительных признаков объявлений от мошенников. Как правило, высокий доход предполагает столь же высокие требования к кандидату. Если в объявлении обещают высокую зарплату при низких требованиях или их отсутствии – это сигнал вероятного обмана.

Не переходите по ссылкам от незнакомцев. Если знакомый контакт прислал ссылку, которую вы не просили, открывать её также не стоит.

Устанавливайте мобильные приложения только из официальных магазинов (обязательно проверяя правильность их доменных имён), от проверенных разработчиков и только в том случае, если точно знаете, для чего эти приложения вам нужны.

Проверяйте разрешения, которые запрашивают мобильные приложения после установки. Если приложение требует дать ему разрешения, которые напрямую не связаны с заявленным функционалом (например, для чтения смс и контактов), игнорируйте такие запросы, а ещё лучше – удалить такое приложение, чтобы исключить риск передачи конфиденциальной информации неизвестным без вашего ведома, и проверить устройство антивирусом.

Читайте так же:

В свою очередь, «Единая Россия» предупреждает: партия не проводит платные опросы и не запрашивает у пользователей данные банковских карт.

Написать комментарий