Криминалисты F.A.C.C.T. проанализировали атаки новой группы вымогателей Masque

Напряженная геополитическая обстановка и доступность исходных кодов и билдеров таких популярных программ-вымогателей, как Babuk, Conti и LockBit 3 , породило большое количество криминальных групп, использующих программы-вымогатели в атаках на российские компании. В этом году криминалисты компании F.A.C.C.T. обнаружили новую группу вымогателей, об атаках которой рассказали в новом блоге.

Masque – русскоговорящая финансово мотивированная группа, осуществляющая атаки на российский бизнес с использованием программ-вымогателей LockBit 3 и Babuk .

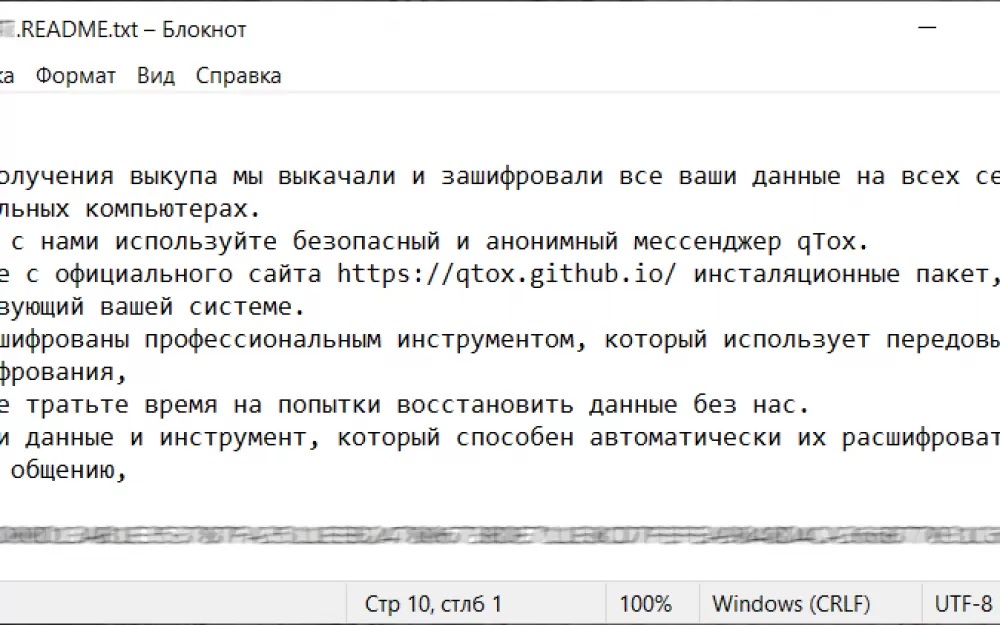

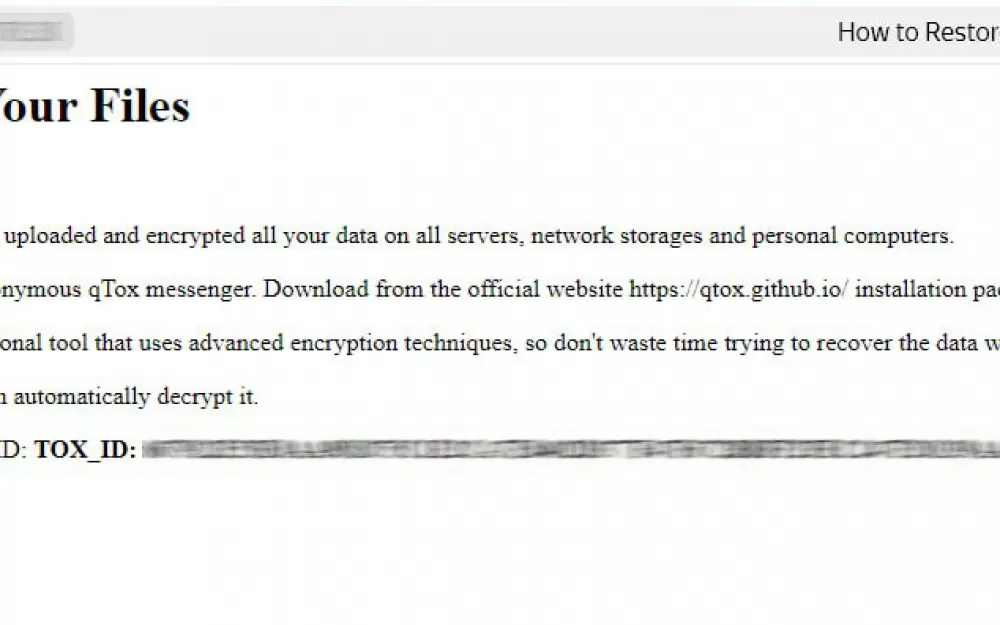

О своей финансовой мотивации участники группы прямо заявляют на русском языке в записке с требованием выкупа (рис. 1).

Свою деятельность группа Masque начала с января 2024 года, однако с мая по октябрь 2024 года наблюдалось заметное снижение ее активности. Однако в ноябре-декабре 2024 года Masque совершила несколько атак на более крупные российские компании, а также в арсенале группы появились новые инструменты.

Всего с января 2024 года группа совершила как минимум 10 атак. Ее целями становились российские компании из сегмента малого и среднего бизнеса. Сумма первоначального выкупа составляет 5-10 млн рублей (в BTC или XMR).

В большинстве случаев начальным вектором атаки Masque является реализация уязвимости в публично доступных сервисах, таких как VMware Horizon, через эксплуатацию уязвимости CVE-2021-44228 (log4shell) в библиотеке log4j, несмотря на то, что с момента её обнаружения прошло значительное время. После успешной эксплуатации уязвимости атакующие используют скомпрометированный сервер в качестве плацдарма для дальнейшего развития атаки.

В целом, группа Masque не демонстрирует в атаках изощренных и инновационных методов. Используемый группой инструментарий не отличается большим разнообразием. Ключевую роль в нем играют средство удаленного доступа AnyDesk, а также публично-доступные утилиты, такие как сhisel, LocaltoNet и mimikatz.

Для шифрования данных группа использует уже ставшим «популярным» для российских жертв дуэт программ-вымогателей LockBit 3 (Black) и Babuk (ESXi). Для общения со своей жертвой злоумышленники используют мессенджер Tox, для каждой жертвы используется свой уникальный идентификатор.

Эксперты отмечают, что группа Masque не уделяет должного внимания глубокому изучению инфраструктуры жертвы и предварительной эксфильтрации. Время нахождения атакующих внутри инфраструктуры варьируется от нескольких дней до двух недель, начиная с момента получения доступа до финального этапа атаки. В результате этого резервные копии часто остаются нетронутыми, а данные на некоторых хостах не шифруются вовсе.

И хотя группы, атакующие российские компании с использованием программ-вымогателей, не так часто «балуют» интересными авторскими инструментами. Тем удивительнее стала находка у группы Masque, имевшей до определенной поры достаточно скудный арсенал, одной любопытной программы, которую эксперты назвали MystiqueLoader. Все технические подробности, описание тактик, техник и процедур атакующих, согласно матрице MITRE ATTACK®, и рекомендации по защите от. вымогателей — в новом блоге от криминалистов F.A.C.C.T.

Напомним, что более подробную техническую информацию о программах-вымогателях и группах вы можете найти на тематическом гитхабе – следите за обновлениями!

Написать комментарий