Специалисты BI.ZONE рассказали о хакерской группировке Sapphire Werewolf и её инструментах кибератак

Компания BI.ZONE рассказа об атаках хакерской группировки Sapphire Werewolf. Sapphire Werewolf активна с начала марта 2024 года. За это время преступники более 300 раз инициировали атаки на российские организации из сферы образования, IT, ВПК и аэрокосмической отрасли. Для кражи данных преступники переписали известный стилер с открытым исходным кодом.

Хакерская группировка рассылала жертвам фишинговые письма со ссылками, созданными с помощью сервиса‑сокращателя T.LY Пользователи скачивали псведоофициальные документы, но вместо этого загружали вредоносный файл. При открытии этого файла устанавливалась вредоносная программа для кражи данных под названием Amethyst.

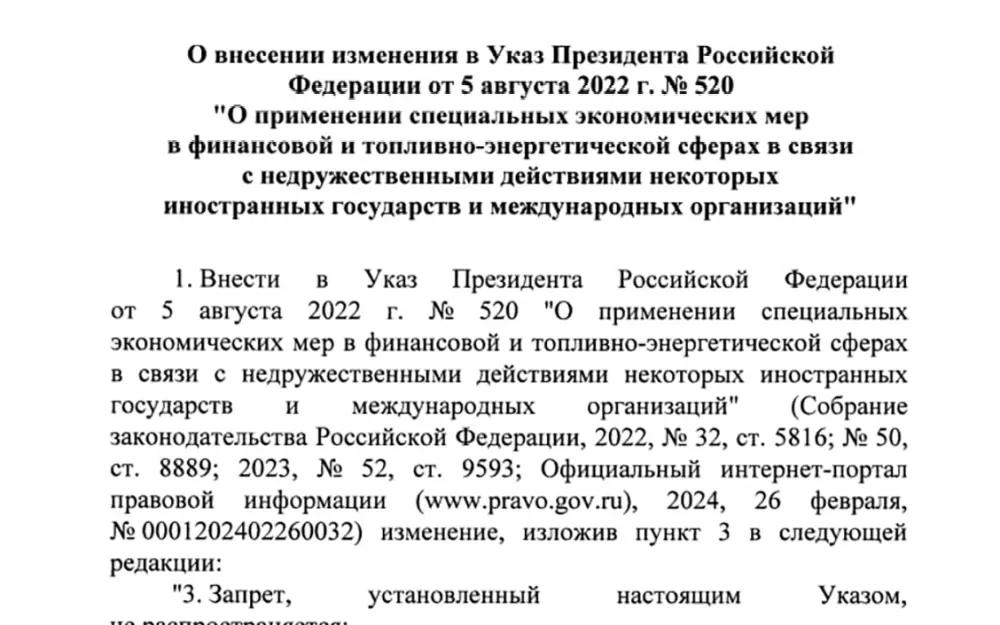

Для убедительности одновременно с загрузкой вредоносного ПО открывался отвлекающий документ, например, постановление о возбуждении исполнительного производства, листовка ЦИК или указ Президента РФ Сервис‑сокращатель злоумышленники использовали с той же целью: это позволяло сделать ссылки похожими на легитимные.

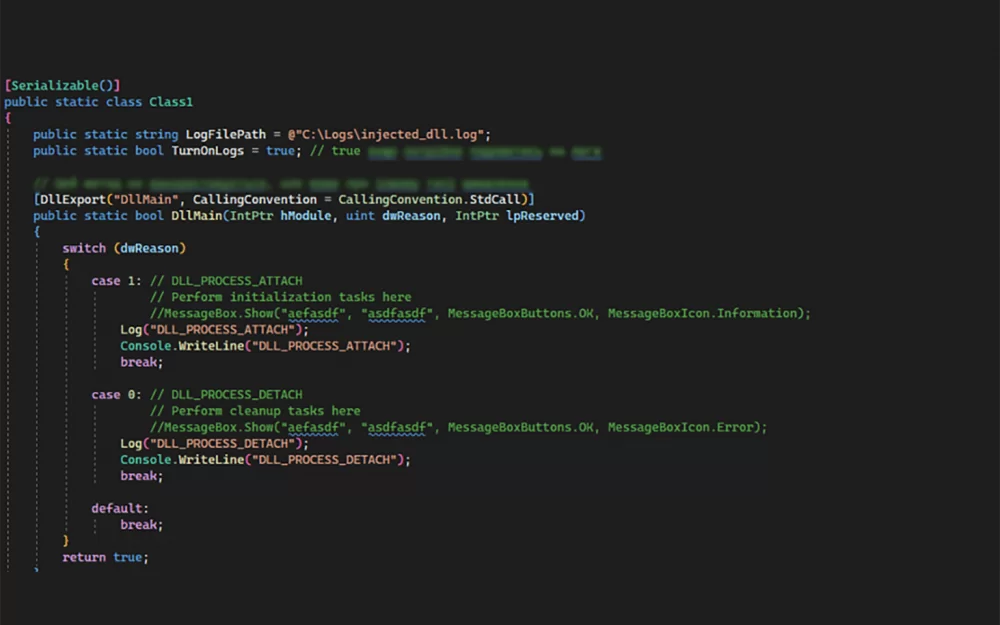

Все вредоносные файлы, использованные злоумышленниками в рамках кампании, имеют схожие функциональные особенности. После открытия жертвой вредоносного файла осуществляется создание папки %AppData%\Microsoft\EdgeUpdate, после чего из ресурса Resources.MicrosoftEdgeUpdate в нее записывается файл MicrosoftEdgeUpdate.exe.

Для обеспечения персистентности в скомпрометированной системе осуществляется создание задачи в планировщике с помощью встроенной в исполняемый файл библиотеки FunnyCat.Microsoft.Win32.TaskScheduler.dll. Это легитимная библиотека, позволяющая создавать задачи в планировщике без непосредственного выполнения schtasks. Имя, описание и путь к исполняемому файлу в задаче маскируются под легитимную задачу MicrosoftEdgeUpdateTaskMachineCore. Созданная задача выполняется каждые 60 минут после запуска.

Скаченный стилер Amethyst занимался сбором:

файлов конфигурации мессенджера Telegram из %AppData%\Telegram Desktop\tdata;

баз данных паролей, куки, истории браузера, популярных сайтов, сохраненных страниц и конфигурации из браузеров Chrome, Opera, Yandex, Brave, Orbitum, Atom, Kometa, Edge Chromium, Torch, Amigo, CocCoc, Comodo Dragon, Epic Privacy Browser, Elements Browser, CentBrowser, 360 Chrome, 360 Browser;

файлов-журналов использования PowerShell и находящиеся в %AppData%\Microsoft\Windows\PowerShell\PSReadLine;

файлов конфигурации FileZilla и SSH.

По словам руководителя BI.ZONE Threat Intelligence Олега Скулкина, стилер Amethyst, использованный Sapphire Werewolf, представляет собой модификацию опенсорсного вредоносного ПО SapphireStealer, доработанный хакгруппой под свои задачи.

Чтобы выявить применяемые Sapphire Werewolf методы закрепления на конечных точках IT‑инфраструктуры, ИБ‑специалисты рекомендуют использовать решения класса endpoint detection and response.

Написать комментарий