BI.ZONE представила ИБ‑исследование Threat Zone 2024, посвящённое российскому ландшафту киберугроз и хаккластеров

Компания BI.ZONE 2 апреля 2024 года представила годовое исследование российского ландшафта киберугроз и хакгруппировок. Новое исследование Threat Zone 2024 представляет собой результат аналитической обработки данных, собранных экспертами BI.ZONE из команд реагирования на инциденты, центра мониторинга и киберразведки. Информационная служба Хабра присутствовала на мероприятии. В рамках исследования ИБ‑эксперты отметили, что финансовая мотивация остаётся для злоумышленников самой распространённой, волна хактивизма пошла на убыль, но увеличились атаки на крупные организации через IT‑подрядчиков.

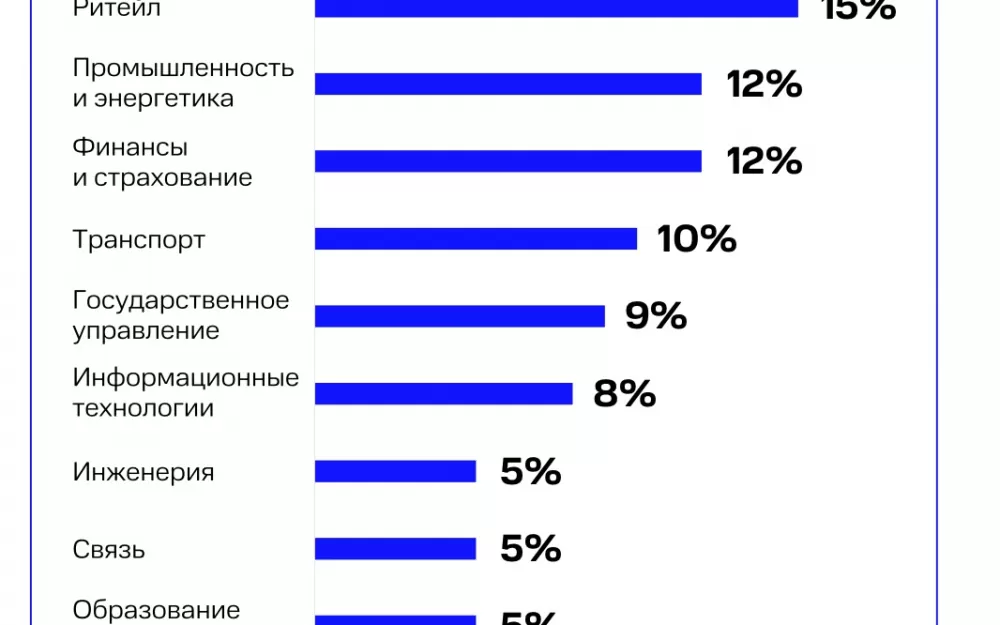

По этому исследованию, 15% от всех атак приходятся на компании из сферы ретейла, по 12% пришлись на промышленность, энергетику, финансы и страхование, а на транспортную отрасль — 10% всех атак. Также 9% всех атак пришлось на государственный сектор, 8% — на IT‑компании, по 5% выявленных атак на отрасли, связанные с инженерией, связью, образованием и наукой, а в строительной отрасли было зафиксировано 4% от всех атак.

По словам директора департамента мониторинга, реагирования и исследования киберугроз BI.ZONE Теймура Хеирхабарова, в 2023 году BI.ZONE отслеживала 50 группировок, атаковавших российские компании. Специалисты компании обработали 580 тысяч подозрений на инцидент и отреагировали на 2 тысячи киберинцидентов. Из этих 2 тысяч инцидентов 100 оказались высококритичными. По этим данным ИБ‑специалисты сделали выводы о ключевых трендах, определивших изменения российского киберландшафта.

Как уже говорилось, основной мотивацией для киберпреступников были финансы. В рамках исследования, 76% всех атак носили такой характер. Хакеры распространяли программы‑вымогатели, требовали выкуп за скомпрометированную конфиденциальную информацию и находили способы получить прямой доступ к финансовым активам жертв. Для атак злоумышленники широко применяли легитимные инструменты, коммерческое вредоносное ПО (ВПО) и инструменты с открытым исходным кодом.

В 2023 году киберпреступники стали активно использовать специально созданные ресурсы для публикации данных о своих жертвах, если атакованные отказались выплачивать выкуп. Кроме того, злоумышленники с финансовой мотивацией различаются по уровню подготовки: среди них есть опытные взломщики с глубокими техническими знаниями и киберпреступники с низким уровнем подготовки, делающие ставку в основном на простое коммерческое ВПО.

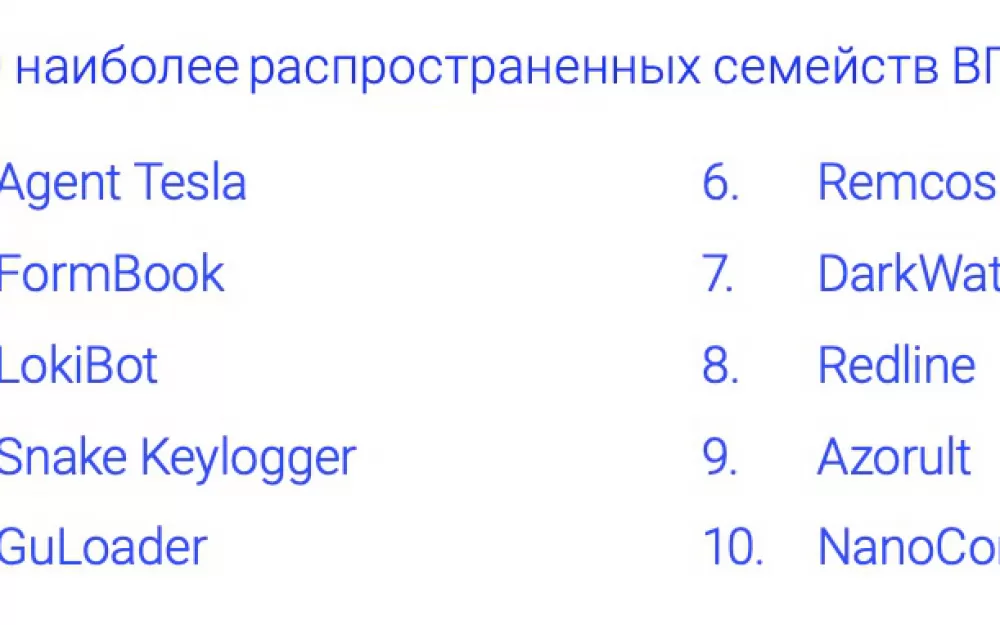

Среди ВПО по популярности лидируют коммерческие программы или взломанные варианты этого ПО. Злоумышленники маскируют ВПО под легитимные документы, используя при этом двойное расширение (например.pdf[.]exe), и распространяют такие программы через фишинговые рассылки, малвертайзинг (вредоносную рекламу) и отравление поисковой выдачи.

Наиболее популярным у злоумышленников в 2023 году было шпионское ПО Agent Tesla, задействованное в 22% всех атак. Программа позволяет похищать данные с устройства жертвы и получать удалённый доступ. В ходе одной из атак с использованием Agent Tesla преступникам удалось скомпрометировать 400 российских компаний за 24 часа.

В 2023 году 15% всех атак были связаны со шпионажем, а в этом направлении специалисты BI.ZONE выявили 5 ранее неизвестных группировок. Кроме того, в 2023 году в шпионаж перешли несколько кластеров группировок, у которых раньше была финансовая мотивация, и появились кластеры, атакующие с помощью более примитивных методов и коммерческого ВПО.

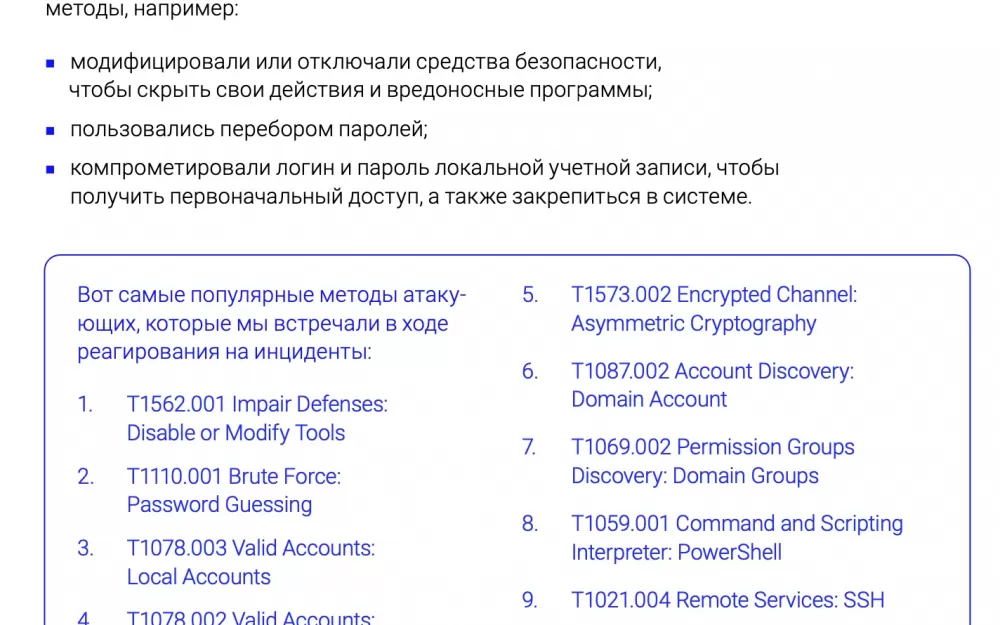

Киберпреступники продолжают активно использовать фишинг для получения первоначального доступа. В некоторых видах атак хакеры активно эксплуатировали новые уязвимости, причём иногда до публикации официальной информации об этих уязвимостях.

По исследованию, на долю хактивизма пришлось всего 9% атак. Количество киберпреступлений, совершаемых по идеологическим мотивам, постепенно уменьшается, а всё больше хактивистов переходят от идеологической мотивации к финансовой, либо совмещают оба вида этих атак.

Трендом 2023 года стал переход хактивистов от массовых атак к целевым, точечным. Атаки направлены на организации, интересные злоумышленникам с точки зрения огласки. Сообщения об атаках преступники активно публиковали в своих Telegram‑каналах и размещали полученные конфиденциальные данные.

В своих атаках хактивисты применяли программы‑вымогатели или вайперы для уничтожения данных, а чтобы получить первоначальный доступ, преступники активно использовали легитимные учётные записи и компрометацию подрядчиков.

Атаки на подрядчиков с применением легитимных учётных записей стали ещё одним трендом 2023 года. По словам ИБ‑экспертов, ранее злоумышленники действовали прямолинейно и при взломе поставщиков IT‑услуг сразу вымогали деньги у этих компаний. В последнее время киберпреступники предпочитают идти дальше и развивать атаку на клиентов подрядчика, поскольку в случае успеха это позволяет увеличить выгоду.

Кроме атак через подрядчиков злоумышленники чаще всего проникали в IT‑инфраструктуру через фишинг, эксплуатации уязвимостей в публично доступных приложениях или использовали доступные из интернета службы удалённого доступа для сотрудников.

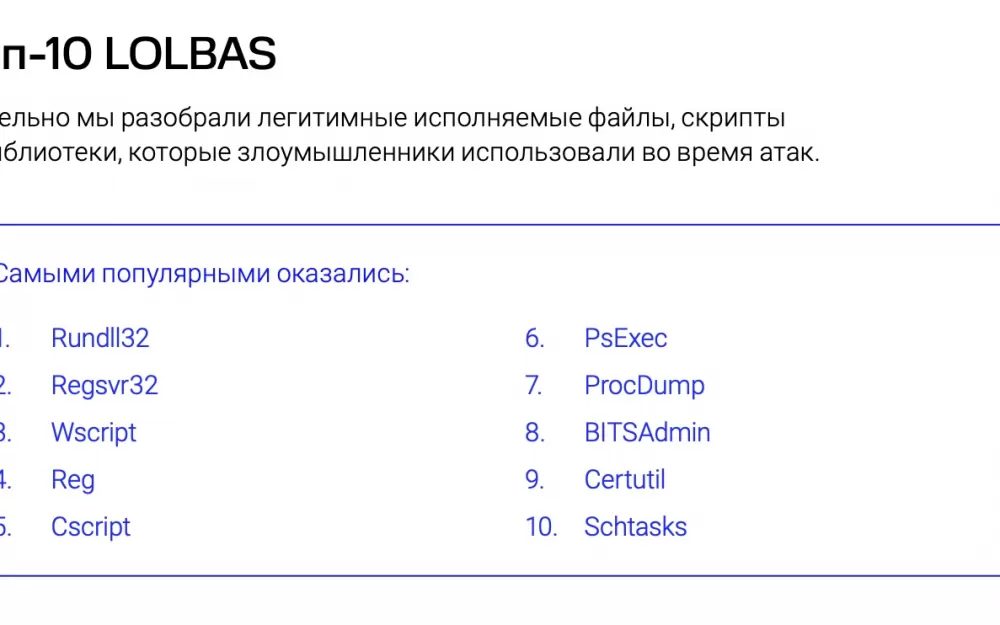

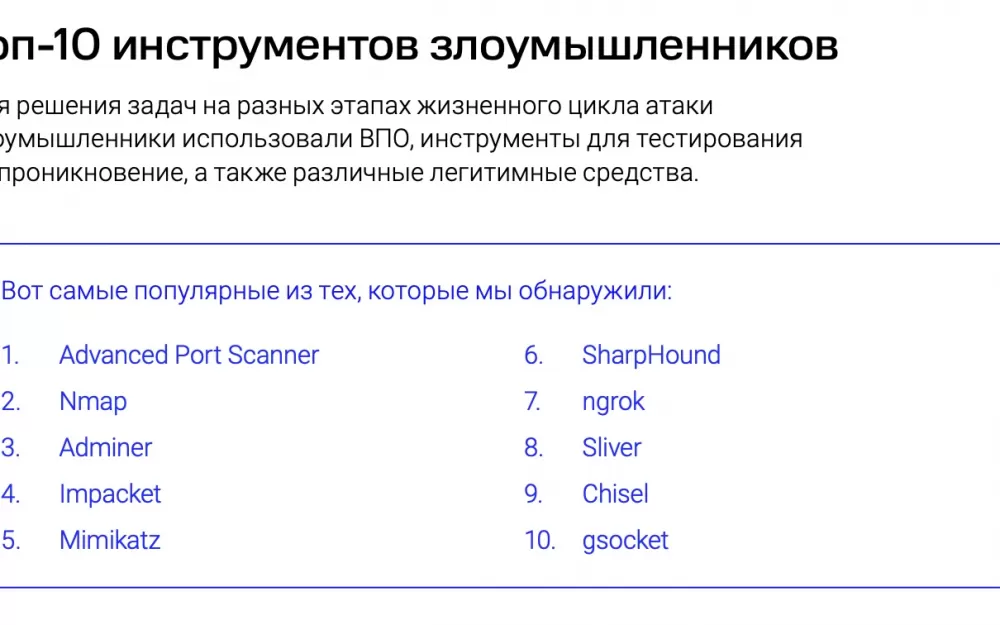

В своих атаках киберпреступники также активно применяют популярные инструменты для пентеста и встроенные программы операционной системы. В 2023 году среди злоумышленников выросла популярность легитимных инструментов Adminer и Gsocket. Adminer часто использовали администраторы для управления базами данных на сайтах. Раньше некоторые злоумышленники пытались эксплуатировать уязвимости Adminer для получения несанкционированного доступа к этим базам, теперь сами устанавливают это ПО на компьютер жертвы, чтобы незаметно выгрузить все данные. Gsocket стали активно применять в 2023 году, чтобы выполнять в удалённой системе произвольные команды и копировать файлы в обход межсетевых экранов.

И хоть атакующие активно эксплуатировали уязвимости, но из 29 065 найденных уязвимостей в 2023 году в атаках было задействовано всего 26. Однако это востребованные уязвимости, обнаруженные в широко распространённых системах. И эти бреши легко эксплуатируются, ведь для них есть публичные эксплоиты.

В рамках исследования установлено, что в случае успешной атаки киберпреступники в среднем проводят в скомпрометированной инфраструктуре 25 дней до обнаружения. Этот показатель может варьироваться в зависимости от целей атаки. Например, злоумышленники, использующие программы‑вымогатели, предпочитают действовать быстро и обычно проводят в скомпрометированной инфраструктуре около 5 дней. Если же цель преступников подразумевает шпионаж, то хакеры стараются оставаться незамеченными как можно дольше: от нескольких месяцев до нескольких лет.

Написать комментарий