CloudSEK раскрыла метод взлома OAuth 2.0 для компрометации аккаунтов Google

Компания CloudSEK представила новый метод взлома, с помощью которого хакеры могут эксплуатировать функциональность протокола авторизации OAuth 2.0 для компрометации аккаунтов Google.

Атака MultiLogin производится с помощью недокументированной точки доступа Google Oauth. Она позволяет поддерживать действительные сессии, регенерируя cookie-файлы даже после смены IP-адреса или пароля.

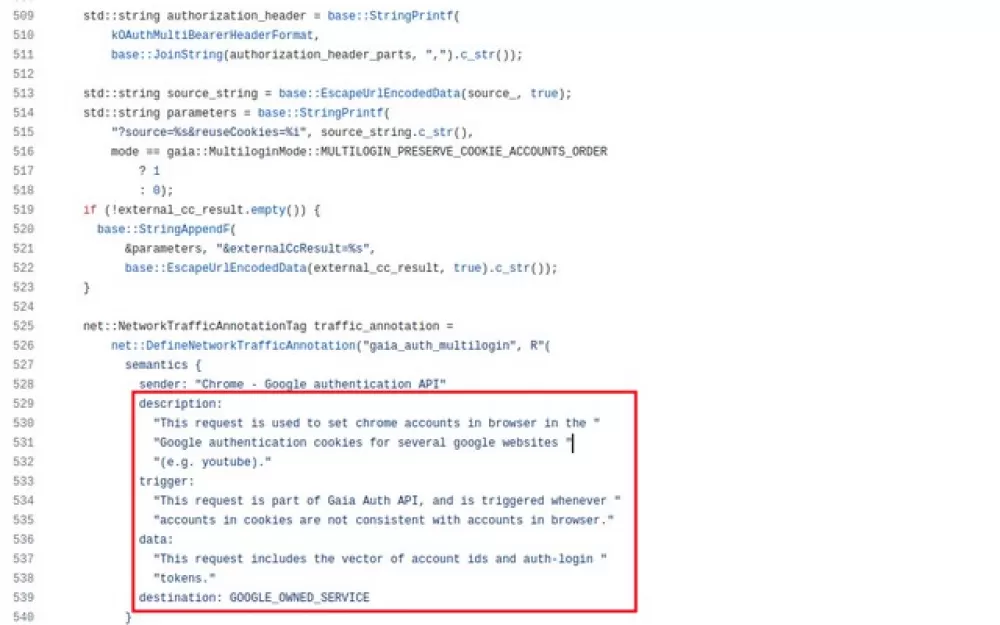

MultiLogin — это внутренний механизм протокола, предназначенный для синхронизации аккаунтов Google через различные сервисы. Он обеспечивает соответствие состояний аккаунтов в браузере с cookie-файлами аутентификации Google.

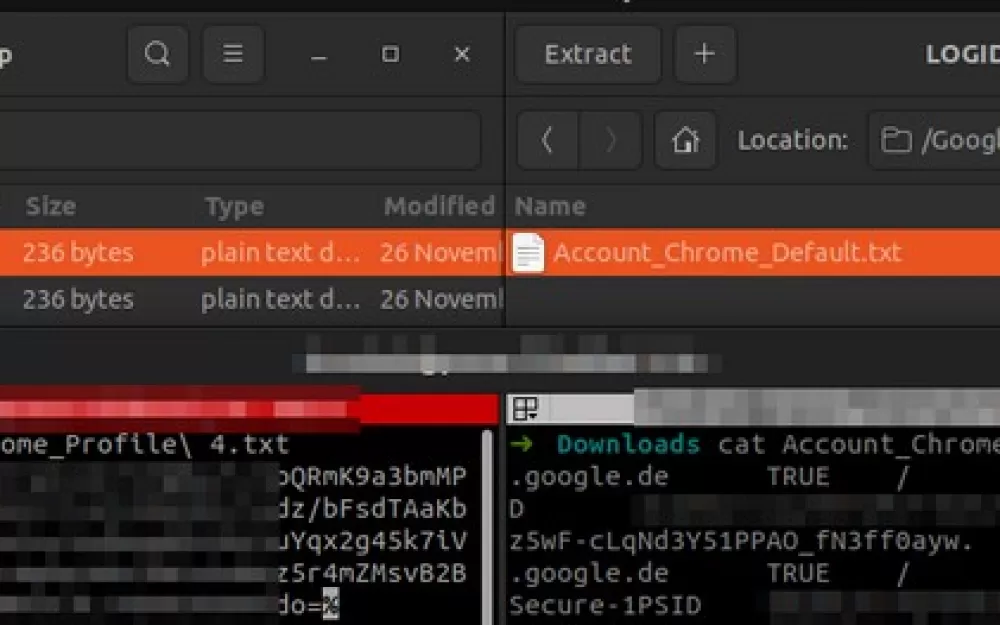

Эксплойт внедрили во вредоносную программу Lumma Infostealer в ноябре. Она позволяет извлекать нужные секреты, токены и идентификаторы аккаунтов, атакуя таблицу token_service в WebData залогиненных профилей Chrome. При этом сессия сохраняется, даже когда пароль аккаунта меняется.

По мнению исследователей, подход MultiLogin представляет собой яркий пример сложного, так как он основан на тонкой манипуляции токеном GAIA ID (Google Accounts and ID administration), а вредоносное ПО скрывает механизм с помощью слоя шифрования.

Такая техника позволяет осуществлять продолжительную и потенциально незаметную эксплуатацию пользовательских аккаунтов и данных, заключили в CloudSEK.

Написать комментарий